Firewall Kaspersky Internet Security, wir verstehen die Standardeinstellungen. Kaspersky für ein lokales Netzwerk konfigurieren Kaspersky hat Verbindungen zu Netzwerklaufwerken blockiert

Es kommt häufig vor, dass Kaspersky Anti-Virus, das die Sicherheit des lokalen Netzwerks gewährleisten soll, im Gegenteil den Zugriff auf Netzwerkressourcen auf jede erdenkliche Weise beeinträchtigt.

Deshalb schauen wir uns hier an, was zu tun ist, wenn Kaspersky das lokale Netzwerk blockiert, und welche Einstellungen erforderlich sind, wenn der Zugriff auf den Computer eingeschränkt ist.

Stellen Sie dies sicher, bevor Sie mit der Diagnose des Problems beginnen

- - Sie haben die neueste Version des Antivirenprogramms installiert;

- - Der Treiber für die Netzwerkkarte wurde auf dem Computer aktualisiert.

Was tun, wenn Kaspersky das lokale Netzwerk blockiert?

Um dies zu überprüfen, sollten Sie den Schutz vorübergehend deaktivieren. Klicken Sie dazu mit der rechten Maustaste auf das Antiviren-Symbol in der Taskleiste und wählen Sie „Schutz anhalten“.

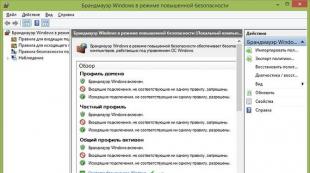

Es ist auch notwendig, die Windows-Firewall zu deaktivieren – Kaspersky selbst übernimmt die Firewall-Aufgabe, weist Status zu und überwacht die Netzwerkverbindung. Wenn Sie die Firewall aktiviert lassen, schaltet das Antivirenprogramm das Netzwerk regelmäßig ab.

Sie müssen sich sofort den Namen des Netzwerks und merken.

Gehen Sie dazu zu „Start“ – „Systemsteuerung“ – „Netzwerk und Internet“ – „Netzwerk- und Freigabecenter“ – „Adaptereinstellungen ändern“ – „Lokale Verbindung“ (Standardname des lokalen Netzwerks – Netzwerkkartenmodell: Realtek RTL8102E…, Atheros und andere).

Kaspersky für das lokale Netzwerk einrichten:

1) Öffnen Sie das Hauptfenster des Antivirenprogramms.

2) Klicken Sie unten links auf das Einstellungszeichen (Zahnrad);

3) Klicken Sie in der linken Spalte auf „Schutz“;

4) dann im rechten Fenster – „Firewall“;

5) unten - die Schaltfläche „Netzwerk“;

6) Wählen Sie Ihr Netzwerk aus (den Namen, an den Sie sich zuvor erinnert haben)

Doppelklicken Sie, um die Netzwerkeigenschaften zu öffnen, und wählen Sie den Netzwerktyp „Vertrauenswürdiges Netzwerk“ aus.  Anschließend können Sie bei Bedarf den NDIS-Filtertreiber deaktivieren (die Netzwerkgeschwindigkeit erhöht sich erheblich). Es ist in den lokalen Netzwerkeinstellungen deaktiviert und kann nicht konfiguriert werden.

Anschließend können Sie bei Bedarf den NDIS-Filtertreiber deaktivieren (die Netzwerkgeschwindigkeit erhöht sich erheblich). Es ist in den lokalen Netzwerkeinstellungen deaktiviert und kann nicht konfiguriert werden.

Es ist notwendig, den Computer einzuschalten und neu zu starten, während das lokale Netzwerk eingeschaltet und ein Kabel an die Netzwerkkarte des Computers angeschlossen ist Kaspersky beginnt mit dem Computerbrowser-Dienst in Konflikt zu geraten.

Sie können bestimmten Programmen auch den Zugriff auf das lokale Netzwerk verbieten oder einschränken. Befolgen Sie dazu die Schritte eins bis vier und wählen Sie „Anwendungsregeln konfigurieren“.

Es stehen vier Gruppen zur Auswahl: vertrauenswürdig, schwach eingeschränkt, stark eingeschränkt und nicht vertrauenswürdig. Wählen Sie mit der rechten Maustaste die entsprechende Priorität für die auszuführenden Programme aus und fügen Sie dann neue Gruppen und Programme hinzu. Wählen Sie dazu:

1) Details und Regeln

2) Netzwerkregeln

3) Einschränkungen

4) Parameter zurücksetzen

5)aus der Liste entfernen

6) Öffnen Sie den Programmordner

Standardmäßig werden Programmregeln vom installierten Programm „geerbt“, sie können jedoch in die erforderlichen geändert werden. Klicken Sie dazu mit der rechten Maustaste auf das gewünschte Programm (oder die Untergruppe) und wählen Sie den entsprechenden Eintrag im Menü aus.

Der erste Schritt zum sicheren Reisen durch die weiten Strecken der verschiedenen Netze ist natürlich die Installation einer zuverlässigen Schutzmaßnahme. Eines der wenigen Tools dieser Art ist das umfassende Produkt Kaspersky Internet Security.

Der erste Schritt zum sicheren Reisen durch die weiten Strecken der verschiedenen Netze ist natürlich die Installation einer zuverlässigen Schutzmaßnahme. Eines der wenigen Tools dieser Art ist das umfassende Produkt Kaspersky Internet Security. Obwohl das KIS-Produkt recht komplex ist, ist es sofort nach der Installation bereit, alle ihm zugewiesenen Aufgaben zu erfüllen. Der Bedarf an zusätzlichen Einstellungen ist äußerst selten und dies ist ein sehr großes Plus für Entwickler. Aber man muss verstehen, dass diese Chance auf der scharfen Kante von Kompromisslösungen beruht. Schauen wir uns am Beispiel einer Firewall an, was sie sind.

Firewall-Einstellungen bestehen aus zwei Teilen: Programmregeln und Paketregeln. Anwendungsregeln können verwendet werden, um bestimmten Programmen oder Programmgruppen das Senden oder Empfangen von Paketen oder den Aufbau von Netzwerkverbindungen zu erlauben oder zu blockieren. Paketregeln erlauben oder verbieten den Aufbau eingehender oder ausgehender Verbindungen sowie das Senden oder Empfangen von Paketen.

Mal sehen, welche Regeln für Programme gelten.

Alle Programme haben vier Kategorien:

- Vertrauenswürdig – sie dürfen ausnahmslos alles.

- Schwache Einschränkungen – Es wurde die Regel „Aktionsanforderung“ eingeführt, die es dem Benutzer ermöglicht, selbstständig eine Entscheidung über die Zweckmäßigkeit der Netzwerkkommunikation zwischen Programmen dieser Gruppe zu treffen.

- Starke Einschränkungen – hinsichtlich der Erlaubnis zur Arbeit mit dem Netzwerk, die gleichen wie schwache.

- Nicht vertrauenswürdig – diese Programme sind standardmäßig von jeglicher Netzwerkkommunikation ausgeschlossen (aus menschlicher Sicht tun sie mir sehr leid).

Standardmäßig werden alle Programme von Microsoft, KIS selbst und andere Programme namhafter Hersteller standardmäßig in die Gruppe „Vertrauenswürdig“ eingeordnet. Für die Standardeinstellungen ist die Auswahl gut, ich persönlich würde aber nicht allen Programmen, auch nicht von namhaften Herstellern, so völlig vertrauen.

Wie lassen sich Programme in die eine oder andere Gruppe einordnen? So einfach ist das hier nicht. Die Entscheidung, ein bestimmtes Programm in eine von vier Gruppen einzuordnen, wird auf der Grundlage mehrerer Kriterien getroffen:

- Verfügbarkeit von Informationen zum Programm im KSN (Kaspersky Security Network).

- Das Programm verfügt über eine digitale Signatur (bereits getestet).

- Heuristische Analyse für unbekannte Programme (so etwas wie Wahrsagerei).

- Platzieren Sie ein Programm automatisch in einer vom Benutzer vorab ausgewählten Gruppe.

Alle diese Optionen befinden sich in den „Application Control“-Einstellungen. Standardmäßig sind die ersten drei Optionen installiert, deren Verwendung zu einer großen Anzahl „vertrauenswürdiger“ Programme führt. Die vierte Option kann alternativ zu den ersten drei unabhängig ausgewählt werden.

Machen wir ein Experiment. Lassen Sie uns ein Programm (z. B. den Browser „Opera“) in die Liste der Programme mit schwachen Einschränkungen aufnehmen und sehen, wie die Regel „Aktionsanforderung“ funktioniert. Damit die Programmregeln wirksam werden, müssen Sie das Programm schließen und erneut öffnen, für das die Regeln geändert wurden. Wenn Sie nun versuchen, eine beliebige Website aufzurufen, erfolgt keine Aktionsaufforderung und das Programm stellt in aller Ruhe eine Netzwerkverbindung her. Wie sich herausstellt, funktioniert die Regel „Aktionsanforderung“ nur, wenn die Option „Aktion automatisch auswählen“ in den Hauptschutzeinstellungen deaktiviert ist.

Eine weitere Überraschung erwartet Benutzer von Netzwerkdienstprogrammen wie Ping, Tracert (wenn die Regel „Aktionsanforderung“ auf vertrauenswürdige Programme ausgeweitet wird), Putty (SSH-Client) und möglicherweise dergleichen. Für sie weigert sich KIS hartnäckig, den Aktionsaufforderungsbildschirm anzuzeigen. Es kann nur einen Ausweg geben: Berechtigungen für ein bestimmtes Programm manuell festzulegen.

Bevor ich zu den Paketregeln übergehe, möchte ich Ihnen einen Rat geben: Erstellen Sie für jede Programmgruppe Ihre eigenen Untergruppen. Zum Beispiel: „Netzwerkdienstprogramme“, „Office-Programme“, „Internetprogramme“ usw. Erstens finden Sie immer schnell das Programm, das Sie benötigen, und zweitens können Sie Regeln für bestimmte Gruppen festlegen, anstatt Regeln für einzelne Programme festzulegen.

Batch-Regeln.

Paketregeln definieren individuelle Eigenschaften von Paketen: Protokoll, Richtung, lokaler oder Remote-Port, Netzwerkadresse. Batch-Regeln können als „Zulassen“, „Verweigern“ und „gemäß Programmregeln“ fungieren. Die Regeln werden von oben nach unten durchsucht, bis eine zulässige oder verbietende Regel basierend auf einer Reihe von Merkmalen gefunden wird. Wenn eine Regel für ein Paket nicht gefunden wird, wird die Standardregel (die neueste) angewendet. Normalerweise besteht die letzte Regel in Firewalls darin, den Empfang und die Übertragung jeglicher Pakete zu verbieten, aber für KIS ist diese Regel zulässig.

Die Aktion „gemäß einer Programmregel“ ist ihrem Wesen nach ein „Fenster“ für die tatsächlichen Aktionen der Programmregeln. Dies ist praktisch, da Sie die Reihenfolge bestimmen können, in der Regeln ausgeführt werden. Beispielsweise versucht das Programm, ein Paket an Port 53 des DNS-Servers zu senden. Wenn eine Paketregel mit einer Aktion „gemäß Programmregeln“, Richtung „ausgehend“, Remote-Port 53 (oder nicht definiert) vorhanden ist und eine Regel festgelegt ist, die es dem Programm erlaubt, ein Paket an Port 53 zu senden, dann wird das Paket wird gesendet, wenn das Programm das Senden von Paketen an Port 53 untersagt, dann wird dieses Paket nicht gesendet.

Der Geltungsbereich der Regeln deckt einen bestimmten Bereich ab: „Any Address“ (alle Adressen), „Subnet Address“ – hier können Sie den Typ des Subnetzes „Trusted“, „Local“ oder „public“ und „Adressen aus der Liste“ auswählen ” – Geben Sie IP-Adressen oder Domänennamen manuell an. Die Beziehung eines bestimmten Subnetzes zu „vertrauenswürdig“, „lokal“ oder „öffentlich“ wird in den allgemeinen Firewall-Einstellungen festgelegt.

KIS-Paketregeln sind im Gegensatz zu den meisten Firewalls mit einer großen Anzahl von Richtungen überlastet: „eingehend“, „eingehend (Stream)“, „ausgehend“, „ausgehend (Stream)“ und „eingehend/ausgehend“. Darüber hinaus funktionieren Regeln mit einigen Kombinationen aus Protokoll und Richtung nicht. Beispielsweise funktioniert eine ICMP-Verweigerungsregel in Kombination mit Stream-Anweisungen nicht, d. h. Verbotene Pakete werden durchgelassen. Aus irgendeinem Grund werden Stream-Richtungen auf UDP-Pakete angewendet, obwohl das UDP-Protokoll im Gegensatz zu TCP naturgemäß keinen „Stream“ als solchen erstellt.

Ein weiterer, nicht ganz erfreulicher Punkt ist, dass die Paketregeln nicht die Möglichkeit haben, eine Reaktion auf die Blockierung eines eingehenden Pakets festzulegen: den Empfang des Pakets mit einer Benachrichtigung an den Absender zu verbieten oder das Paket einfach zu verwerfen. Dabei handelt es sich um den sogenannten „Unsichtbarkeits“-Modus, der bisher in der Firewall vorhanden war.

Kommen wir nun zu den Regeln selbst.

Die Regeln 1 und 2 ermöglichen laut Programmregeln das Senden von DNS-Anfragen über die Protokolle TCP und UDP. Natürlich sind beide Regeln sinnvoll, aber im Allgemeinen fordern Netzwerkprogramme wie E-Mail und Browser Website-Adressen über den System-DNS-Dienst an, für den das Systemprogramm „svchost.exe“ verantwortlich ist. Der Dienst selbst verwendet wiederum sehr spezifische DNS-Serveradressen, die manuell oder über DHCP angegeben werden. DNS-Serveradressen ändern sich selten, daher wäre es ausreichend, DNS-Anfragen für den Systemdienst „svchost.exe“ an feste Domänennamenserver senden zu lassen.

Regel 3 erlaubt Programmen, E-Mails über TCP zu versenden. Hier würde es, wie auch bei den ersten beiden Regeln, ausreichen, eine Regel für ein bestimmtes E-Mail-Programm zu erstellen, die angibt, an welchen Port und Server gesendet werden soll.

Regel 4 erlaubt jede Netzwerkaktivität für vertrauenswürdige Netzwerke. Seien Sie beim Aktivieren dieser Regel sehr vorsichtig und verwechseln Sie nicht versehentlich den Netzwerktyp. Diese Regel deaktiviert effektiv die Firewall-Funktionalität in vertrauenswürdigen Netzwerken.

Regel 5 erlaubt jegliche Netzwerkaktivität gemäß den Regeln von Programmen für lokale Netzwerke. Obwohl diese Regel die Firewall nicht vollständig deaktiviert, schwächt sie ihre Kontrollfunktionen erheblich. Gemäß der Logik der Regeln 4 und 5 müssten Regeln ganz oben platziert werden, um zu verhindern, dass Pakete von den Regeln 1–3 verarbeitet werden, wenn sich der Computer in einem vertrauenswürdigen oder lokalen Netzwerk befindet.

Regel 6 verbietet die Fernsteuerung eines Computers über das RDP-Protokoll. Obwohl der Geltungsbereich der Regel „alle Adressen“ umfasst, gilt sie tatsächlich nur für „öffentliche Netzwerke“.

Die Regeln 7 und 8 verbieten den Zugriff vom Netzwerk auf die Netzwerkdienste des Computers über die Protokolle TCP und UDP. Tatsächlich gilt die Regel nur für „öffentliche Netzwerke“.

Die Regeln 9 und 10 erlauben es ausnahmslos jedem, sich von jedem Netzwerk aus mit einem Computer zu verbinden, natürlich ausgenommen Dienste, die durch die Regeln 6 bis 8 verboten sind. Die Regel gilt nur für Programme mit erlaubter Netzwerkaktivität. Aber seien Sie sehr vorsichtig, Netzwerkaktivitäten sind standardmäßig für fast alle Programme zugelassen, außer für nicht vertrauenswürdige.

Die Regeln 11 – 13 erlauben den Empfang eingehender ICMP-Pakete für alle Programme. Diese Regeln sind nicht sinnvoller als 1 - 3, da ICMP in den allermeisten Fällen von den Ping- und Tracert-Programmen verwendet wird.

Regel 14 verbietet natürlich den Empfang aller Arten von ICMP-Paketen, mit Ausnahme derjenigen, die durch die Regeln 11–13 erlaubt sind.

Regel 16 verbietet eingehende ICMP v6-Echoanfragen. ICMP v6 wird in den allermeisten Fällen nicht benötigt. Es wäre möglich, es komplett zu verbieten.

Regel 17 erlaubt alles, was in den vorherigen Regeln nicht ausdrücklich erlaubt oder verboten ist. Obwohl diese Regel nicht auf dem Bildschirm angezeigt wird, ist es unbedingt erforderlich, sich an ihre Existenz zu erinnern.

Die Standardeinstellungen der KIS-Firewall sind sicherlich gut und für die meisten Heimcomputerbenutzer geeignet, worauf dieses Produkt abzielt. Aber die Flexibilität und Anspruchslosigkeit zusätzlicher Einstellungen, die am Anfang des Artikels erwähnt wurde, geht leider zu Lasten der Sicherheit der Benutzer selbst, sodass diese Sicherheit stark vom menschlichen Faktor abhängig ist: dem Wissen und der Fehlerfreiheit Aktionen des Benutzers selbst.

Es gibt viele Versionen der Antivirenprogramme von Kaspersky Lab, von denen jede ihre eigenen Vor- und Nachteile hat. Eine der neuesten Optionen ist Kaspersky Internet Security 2015, das viele Funktionen vereint, deren Konfiguration Zeit und bestimmte Fähigkeiten erfordert. In diesem Artikel erklären wir Ihnen, wie Sie Kaspersky Anti-Virus installieren und die Grundkonfiguration durchführen.

Herunterladen und installieren

Als Erstes müssen Sie die Installationsdistribution auf Ihren Computer herunterladen. Wo und wie dies geschieht, ist jedem selbst überlassen. Die Demoversion kann von der offiziellen Website heruntergeladen werden; sie funktioniert 30 Tage lang, danach muss sie aktiviert werden. Sobald sich die Distribution auf Ihrem Computer befindet, müssen Sie sie ausführen.

Nach dem Start sehen Sie das folgende Fenster:

Wenn Sie auf die Schaltfläche „Installieren“ klicken, öffnet sich der nächste Tab mit einer Lizenzvereinbarung, die Sie wie üblich nur noch akzeptieren müssen. Als nächstes folgt eine weitere Vereinbarung, nach der die eigentliche Installation des Programms auf dem Computer beginnt. Es dauert etwa 15 Minuten.

Das Programm läuft ziemlich lange und analysiert das Betriebssystem und den Zustand des Computers als Ganzes.

Anschließend werden Sie von Kaspersky Internet Security zur Eingabe eines Lizenzschlüssels aufgefordert. Wenn Sie es haben, rufen Sie das Programm auf und aktivieren Sie es. Wenn nicht, wählen Sie die Testversion.

Dies ist der letzte Schritt, nach dem KIS 2015 auf Ihrem Computer installiert wird. Sie gelangen zum Hauptmenü und werden feststellen, dass die Antivirendatenbanken sehr veraltet sind. Dies ist auf die Tatsache zurückzuführen, dass die Installationsverteilung einen Mindestsatz an Informationen enthält, mit der Erwartung, das Internet für die regelmäßige Aktualisierung der Antiviren-Datenbanken zu nutzen. Sie müssen lediglich auf „Aktualisieren“ klicken und warten.

Scannen Sie Ihren Computer

Vor dem Scannen müssen Sie einige Einstellungen vornehmen, damit es reibungslos funktioniert. Gehen Sie dazu auf den Menüpunkt „Einstellungen“.

Dort benötigen wir den Reiter „Prüfen“. Hier wird festgelegt, welche Aktion ausgeführt werden soll, wenn eine Bedrohung erkannt wird. Wenn Sie alle infizierten Dateien löschen möchten, wählen Sie „Löschen“. Viel effektiver ist es jedoch, die Option „Unheilbar behandeln – löschen“ auszuwählen. Auf diese Weise vermeiden Sie den Verlust der meisten Ihrer Dateien und sind zuverlässig vor der Bedrohung geschützt. Übrigens können Sie selbst Maßnahmen gegen Bedrohungen ergreifen: Wählen Sie die Option „Informieren“ und alle Entscheidungen müssen manuell getroffen werden.

Nachfolgend können Sie die Aktion definieren, die beim Anschließen von Wechselmedien ausgeführt werden soll. Bei einem schnellen Scan wird der Bootsektor ausgewertet, bei einem vollständigen Scan werden alle Dateien überprüft. Es gibt nur 4 Optionen: Nicht scannen, schneller und vollständiger Scan sowie vollständiger Scan kleiner Medien.

Danach können Sie mit dem Scannen beginnen. Wir kehren zum Hauptmenü zurück und wählen den Punkt „Prüfen“.

Hier öffnet sich eine Auswahl an Verifizierungsmöglichkeiten. Bei einem vollständigen Scan werden alle Verzeichnisse auf dem Computer und den angeschlossenen Medien überprüft. Der Schnellscan analysiert wichtige Computerverzeichnisse und freigegebene Objekte, in denen sich am häufigsten Viren und Schadanwendungen befinden. Mit dem benutzerdefinierten Scan können Sie ein bestimmtes Verzeichnis analysieren, in dem sich Ihrer Meinung nach der Virus befindet. Der Wechselmedien-Scan bietet dem Benutzer die Wahl, welche Medien er scannen möchte, und der Task-Manager zeigt alle laufenden Scans an.

Wählen Sie die entsprechende Option und klicken Sie auf „Ausführen“. Jetzt müssen Sie nur noch ein wenig warten und Sie werden alle Ergebnisse sehen.

Kleinere Antivireneinstellungen

Damit das Programm noch effizienter arbeitet, müssen Sie sich mit den zusätzlichen Einstellungen befassen und bestimmte Kaspersky-Parameter festlegen, die Sie benötigen. Gehen Sie dazu erneut zur Registerkarte „Einstellungen“ und ändern Sie die einzelnen Elemente der Reihe nach.

Hier gibt es drei Kontrollkästchen, die Sie deaktivieren oder aktivieren können. Die automatische Ausführung von Aktionen gibt dem Antivirenprogramm die Freiheit, selbst zu entscheiden, was mit den Dateien geschehen soll. Wenn Sie das Kontrollkästchen „Möglicherweise infizierte Objekte nicht löschen“ aktivieren, werden alle erkannten Viren und Schadprogramme unter Quarantäne gestellt. Mit dem Punkt „Autorun“ ist alles ganz klar: Sie legen fest, ob Kaspersky beim Start von Windows automatisch startet. Das Festlegen eines Passworts ist erforderlich, um Eingriffe Dritter in die Antiviren-Einstellungen zu verhindern.

Im Einstellungspunkt „Schutz“ können Sie die Schutzstufen verschiedener Kaspersky-Funktionen festlegen und nach eigenem Ermessen konfigurieren:

- Für den Datei-Antivirus können Sie je nach Umgebung, in der Sie arbeiten, drei Bedrohungsstufen auswählen und eine automatische Aktion definieren, wenn eine Bedrohung erkannt wird.

- Mit Application Control können Sie den Einfluss von Drittanbieterprogrammen auf Ihren Computer begrenzen: Sie können nicht signierte Anwendungen ausschließen, Regeln für Programme definieren und neue Programme automatisch in eine bestimmte Liste aufnehmen.

- Der Schutz vor Netzwerkangriffen ermöglicht es Ihnen, den Computer des Angreifers für einen bestimmten Zeitraum zu blockieren.

- IM Antivirus analysiert den Datenverkehr von Pager-Programmen auf das Vorhandensein schädlicher Links.

- Die E-Mail- und Web-Antivirus-Einstellungen sind identisch mit den Datei-Antivirus-Einstellungen.

- Sie können den Betrieb der Webcam für alle (oder einige Programme) einschränken oder sie so einstellen, dass sie Benachrichtigungen ausgibt, wenn sie von einem Programm aus der Liste der zugelassenen Programme verwendet wird.

- Mithilfe der Firewall-Einstellungen können Sie den sicheren Zugriff auf das lokale Netzwerk und das Internet organisieren. Sie können Benachrichtigungen über Schwachstellen aktivieren, die jeden erwarten, der eine Verbindung zu einem Wi-Fi-Netzwerk herstellt. Es ist möglich, FTP zu deaktivieren/aktivieren, die Zeit zum Herunterfahren der Firewall zu ändern und Netzwerkverbindungen zu blockieren, wenn die KIS-2015-Programmschnittstelle nicht aktiviert ist.

- Die Aktivitätsüberwachung kann das Risiko für Ihren Computer durch Malware beseitigen. Hier müssen Sie den Exploit-Schutz aktivieren, um alle Versuche, nicht autorisierte Aktionen auszuführen, zu stoppen. Darüber hinaus können Sie eine automatische Entscheidung konfigurieren, wenn eine Bedrohung erkannt wird: Die Aktion kann entweder zugelassen oder verboten werden. Mithilfe der Anwendungsaktivitätskontrolle können Sie ein Schadprogramm bei Erkennung automatisch entfernen oder seinen Betrieb in einer bestimmten Sitzung beenden. Konnte der Einfluss des Virus nicht gestoppt werden, besteht die Möglichkeit, automatisch ein Rollback durchzuführen und zum vorherigen Zustand des Computers zurückzukehren. Und einer der wichtigsten Punkte dieses Punktes ist der Schutz vor Bildschirmblockern, Programmen, die den Betrieb des Computers komplett lahmlegen.

- Die Anti-Spam-Funktion ist dafür verantwortlich, eingehende Nachrichten mit Spam zu blockieren.

- „Anti-Banner“ funktioniert wie ein Werbeblocker und eliminiert Banner auf Webseiten und Anwendungen mit Werbung. Zur Kontrolle können Sie die Liste der Kaspersky-Lab-Banner nutzen, die regelmäßig aktualisiert wird. Sie können Banner auch manuell zur Verbotsliste hinzufügen.

- Um den Verlust persönlicher Daten zu vermeiden, die von Angreifern zum Diebstahl Ihres Geldes genutzt werden könnten, ist ein sicherer Zahlungsdienst erforderlich. Wenn Sie die Website einer Bank oder eines Zahlungssystems besuchen, können Sie eine Aktion auswählen: den geschützten Browser starten oder nicht starten, dessen Daten nicht abgefangen werden können. Wenn der Übergang auf Anfrage im Fenster „Sichere Zahlungen“ erfolgt, können Sie den Standardbrowser auswählen, um solche Aktionen auszuführen.

Die Registerkarte „Leistung“ ist für die Einrichtung der Funktionalität des Computers und die gleichmäßige Verteilung seiner Ressourcen verantwortlich, die oft nicht ausreichen und das gesamte System stark ins Hintertreffen gerät. Zu den verfügbaren Funktionen gehören das Blockieren geplanter Aufgaben bei laufendem Akku, was sich positiv auf die Computerleistung auswirkt, und das Vorhandensein eines Spieleprofils, in dem Benachrichtigungen nicht angezeigt werden und den normalen Betrieb im Vollbildmodus nicht beeinträchtigen.

Kaspersky Internet Security kann beim Starten des Computers Ressourcen an das Betriebssystem abtreten, sodass nur die wichtigsten Komponenten aktiviert bleiben, sowie wichtigere Programme in Situationen, in denen die Belastung des Prozessors und der Festplatte zu hoch ist. Gleichzeitig ist es möglich, Aufgaben im Leerlauf des Computers auszuführen, wodurch Sie die Ressourcennutzung optimieren können. Die Suche nach Rootkits erfolgt im Echtzeitmodus und hat praktisch keine Auswirkungen auf den Betrieb des Systems.

Die Registerkarte „Prüfen“ und alle ihre Funktionen wurden oben beschrieben. Es ist nur erwähnenswert, dass es möglich ist, einen Scan zu planen, der für die regelmäßige Analyse des Systems und die Aufrechterhaltung seiner Sicherheit auf dem entsprechenden Niveau erforderlich ist.

Der Punkt „Erweitert“ bietet Zugriff auf zusätzliche Einstellungen. Ihre Liste ist auch ziemlich umfangreich:

- In den Update-Einstellungen können Sie das automatische Herunterladen und Installieren von Updates aktivieren oder deaktivieren.

- Die sichere Dateneingabe blockiert Abhörer und schützt so die Privatsphäre der von Ihnen eingegebenen Informationen.

- In den Einstellungen für Bedrohungen und Ausnahmen können Sie die Analyse von Programmen aktivieren, die potenziell gefährlich für Ihren Computer sind (z. B. für die Fernsteuerung benötigt), sowie aktive Infektionstechnologie konfigurieren;

- Wenn die Selbstverteidigung aktiviert ist, werden alle Versuche, Antivirendateien zu ändern und zu löschen, blockiert, um einen stabilen Betrieb zu gewährleisten;

- In den Netzwerkeinstellungen ist es möglich, einige Ports zu blockieren und die Analyse sicherer Verbindungen zu konfigurieren sowie den Zugriff auf den Proxyserver zu organisieren;

- Mit dem Element „Benachrichtigungen“ können Sie die Arten von Nachrichten auswählen, die das Antivirenprogramm dem Benutzer anzeigen soll.

- Berichts- und Quarantäneparameter begrenzen die Speicherdauer der Daten und ihr maximales Volumen;

- Parameter für die Verbindung zu Webdiensten werden benötigt, um die Interaktion zwischen dem Benutzer und Kaspersky Lab zu konfigurieren;

- Der Punkt „Darstellung“ hat nur zwei Unterpunkte: Sie können die Symbolanimation deaktivieren und einen reibungslosen Übergang zwischen Programmfenstern konfigurieren.

Die Komponente soll die Sicherheit Ihrer Arbeit im Netzwerk gewährleisten. Firewall V Kaspersky Internet Security 2014. Alle Netzwerkverbindungen auf Ihrem Computer basieren auf Paket-/Netzwerkregeln Firewall weist Status zu und steuert diese entsprechend den festgelegten Status (Verbindungen zulassen oder verweigern).

1. So ändern Sie den Netzwerkstatus

Um den Netzwerkstatus zu ändern, gehen Sie folgendermaßen vor:

- Klicken Sie im unteren rechten Teil des Fensters auf den Link Einstellungen.

- Im Fenster Einstellungen gehe zum Abschnitt Schutz und auswählen Firewall.

- Im Fenster Firewall-Einstellungen klick auf den Link Netzwerke.

- Im Fenster Netzwerke verwalten im Block Netzwerke Klicken Sie mit der rechten Maustaste auf die Verbindung, deren Status Sie ändern möchten, und wählen Sie aus dem Kontextmenü:

- Öffentliches Netzwerk, wenn Sie den Zugriff auf Dateien, Ordner und Drucker sowie Remotedesktop auf Ihrem Computer verweigern möchten. Dieser Status eignet sich für Netzwerke, die nicht durch Antivirenprogramme, Firewalls oder Filter geschützt sind (z. B. für ein Internetcafé-Netzwerk). Die Netzwerkaktivität jedes Programms wird gemäß den Regeln für dieses Programm gefiltert. Standardmäßig wird dem Internet-Netzwerk der Status zugewiesen Öffentliches Netzwerk, die nicht geändert werden kann.

- Das lokale Netzwerk, wenn Sie den Zugriff auf Netzwerke ermöglichen möchten, deren Benutzern Sie den Zugriff auf Dateien und Drucker auf Ihrem Computer anvertrauen (z. B. ein internes Unternehmensnetzwerk oder ein Heimnetzwerk). Die Netzwerkaktivität jedes Programms wird gemäß den Regeln für dieses Programm gefiltert.

- Vertrauenswürdiges Netzwerk, wenn Sie vollständigen Zugriff auf ein Ihrer Meinung nach sicheres Netzwerk ermöglichen möchten, in dem Ihr Computer keinen Angriffen und Versuchen des unbefugten Zugriffs auf Daten auf Ihrem Computer ausgesetzt ist. Wenn Sie diesen Status auswählen, wird jede Netzwerkaktivität innerhalb dieses Netzwerks zugelassen.

- Im Fenster Netzwerke verwalten Klicken Sie auf die Schaltfläche Ändern.

- Schließen Sie das Programmfenster.

2. So verhindern Sie, dass ein Programm mithilfe einer Firewall auf das Internet zugreift

Um den Zugriff eines bestimmten Programms auf das Internet zu blockieren, können Sie eine Regel für das Programm erstellen Firewall. Gehen Sie dazu folgendermaßen vor:

- Klicken Sie unten rechts auf den Link Einstellungen.

- Im Fenster Einstellungen gehe zum Abschnitt Verteidigungszentrum und auswählen Firewall.

- Im Fenster Firewall-Einstellungen klick auf den Link Programmregeln konfigurieren.

- Im Fenster Programm-Management Klicken Sie mit der rechten Maustaste auf das gewünschte Programm und wählen Sie den Eintrag im Kontextmenü aus Details und Regeln.

- Im Fenster Programmregeln Gehe zu Lesezeichen Netzwerkregeln und klicken Sie auf die Schaltfläche Hinzufügen.

- Im Fenster Hinzufügen Im Kapitel Aktion wählen Block.

- Im Kapitel Name eingeben Surfen im Internet.

- Wenn Sie möchten, dass das Ergebnis dieser Netzwerkregel im Bericht aufgezeichnet wird, dann aktivieren Sie das Kontrollkästchen Ereignisse aufzeichnen.

- Klicken Sie auf die Schaltfläche Hinzufügen.

- Auf dem Lesezeichen Netzwerkregeln Es erscheint eine Regel mit einem Symbol Verbieten.

- Im Fenster Programmregeln Klicken Sie auf die Schaltfläche Speichern.

- Schließe das Fenster Programm-Management.

- Schließen Sie das Programmfenster.