Standortbestimmung anhand der IP-Adresse. Überprüfung der VPN-Verbindungskonfiguration. Überprüfung der Anonymität dessen, was der Anbieter weiß

Mit ähnlicher Funktionalität, die ich kürzlich geschrieben habe.

Die Hauptidee besteht darin, festzustellen, ob sich der Benutzer beim Surfen im Internet versteckt oder nicht, und, wenn möglich, seine tatsächliche IP-Adresse herauszufinden. Es gibt mehrere interessante Funktionen, die ich noch nie gesehen habe (bidirektionaler Ping, passende DNS-Lecks/ISP-Paare).

Ich wollte eine Art Checkliste zur Hand haben, die beantwortet, ob man „verbrannt“ ist oder nicht? Im Moment besteht die Liste aus 12 Verifizierungsmethoden, die im Folgenden besprochen werden, einschließlich der Frage, wie man nicht auf sie hereinfällt, aber zunächst die einfachsten in der Reihenfolge.

HTTP-Proxy-Header

Einige Proxys hängen ihre Header an die Anfrage an, die der Browser des Benutzers initiiert. Oft handelt es sich dabei um die tatsächliche IP-Adresse des Nutzers.Stellen Sie sicher, dass der Proxyserver, wenn er etwas in die unten aufgeführten Header schreibt, zumindest nicht Ihre Adresse ist:

HTTP_VIA, HTTP_X_FORWARDED_FOR, HTTP_FORWARDED_FOR, HTTP_X_FORWARDED, HTTP_FORWARDED, HTTP_CLIENT_IP, HTTP_FORWARDED_FOR_IP, VIA,

Öffnen Sie HTTP-Proxy-Ports

Die IP-Adresse, von der die Anfrage auf unsere Seite kam, kann viel aussagen. Können Sie beispielsweise sehen, welche Ports auf dieser Seite offen sind?Die interessantesten Ports sind 3128, 1080, 8123. Wenn Sie diese nicht verwenden, können Sie unbegründete Verdächtigungen hinsichtlich der Verwendung von 3proxy, SOCKS 5 oder Polipo vollständig vermeiden.

Öffnen Sie Web-Proxy-Ports

Ein Web-Proxy kann wie bei HTTP auf einen beliebigen Port eingestellt werden, wir wollten jedoch, dass der Test sehr schnell funktioniert, und haben uns daher auf die umgekehrte Verbindung auf die Ports 80 und 8080 beschränkt.Wird die Webseite verschenkt? Großartig! Im Moment können wir PHProxy, CGIProxy, Cohula und Glype erkennen.

Verdächtiger Hostname

Wenn Sie über eine IP-Adresse verfügen, können Sie versuchen, den Hostnamen des Clients aufzulösen. Stoppen Sie Wörter, die auf einen Tunnel hinweisen könnten: VPN, verstecken, versteckt, Proxy.Sie sollten keine Domänennamen mit Ihrem persönlichen VPN verknüpfen, und wenn doch, sollten Sie es vermeiden, Namen zu „sprechen“.

Unterschied in den Zeitzonen (Browser und IP)

Basierend auf GeoIP-Daten können Sie das Land anhand der IP des Benutzers und damit seiner Zeitzone herausfinden. Als nächstes können Sie den Zeitunterschied zwischen dem Browser und der Zeit berechnen, die der Zeitzone des VPN-Servers entspricht.Da ist ein Unterschied? Dies bedeutet, dass sich der Benutzer wahrscheinlich versteckt.

Für Russland gibt es keine genaue Basis für Breiten- und Längengrade für Regionen, und da es viele Zeitzonen gibt, berücksichtigen wir diese Adressen im Endergebnis nicht. Bei europäischen Ländern ist es umgekehrt; sie können sehr gut schießen.

Wenn Sie zu einem VPN wechseln, müssen Sie daran denken, die Systemzeit zu ändern, die Zeit im Browser zu ändern oder mit russischen Proxys zu arbeiten.

IP-Zugehörigkeit zum Tor-Netzwerk

Wenn Ihre IP-Adresse ein Tor-Knoten aus der Liste check.torproject.org/cgi-bin/TorBulkExitList.py ist, herzlichen Glückwunsch, Sie sind verbrannt.Nichts Kriminelles, aber die Tatsache, dass Sie sich verstecken, ist nicht sehr ermutigend.

Browser-Turbo-Modus

Durch die Erfassung der IP-Adressbereiche von Google, Yandex und Opera und deren Abgleich mit der Nutzeradresse können wir von der Verwendung von Traffic-Komprimierungsdiensten in den Browsern der entsprechenden Unternehmen ausgehen.In der Regel geben solche Dienste auch Ihre echte Adresse in den Headern preis. Als Mittel zur Anonymisierung sollten Sie sich nicht auf eine Traffic-Komprimierung verlassen.

Web-Proxy-Definition (JS-Methode)

Durch den Vergleich von window.location.hostname mit dem Host der angeforderten Seite können Sie feststellen, ob ein Web-Proxy verwendet wird.Web-Proxys sind grundsätzlich nicht zuverlässig, daher ist es besser, solche Anonymisierungsmethoden komplett zu umgehen.

IP-Leck über Flash

Adobe Flash funktioniert auch über benutzerdefinierte Proxys hinaus sehr gut. Indem Sie eine Verbindung zu unserem Server herstellen, können Sie die IP des Benutzers erfahren.Durch die Ausführung eines speziellen Daemons, der alle eingehenden Verbindungen mit Tag-Schlüsseln protokolliert, können Sie viel lernen. Der beste Weg, die Offenlegung Ihrer Adresse zu vermeiden, besteht darin, Adobe Flash überhaupt nicht zu verwenden oder es in Ihren Browsereinstellungen zu deaktivieren.

Tunnelerkennung (bidirektionaler Ping)

Indem Sie von unserem Server aus einen Ping an die Client-IP ausführen, können Sie die ungefähre Länge der Route ermitteln. Das Gleiche kann von der Browserseite aus erfolgen: XMLHTTPRequest ruft eine leere Seite unseres Nginx ab. Eine resultierende Schleifendifferenz von mehr als 30 ms kann als Tunnel interpretiert werden.Natürlich können die Routen hin und zurück unterschiedlich sein oder der Webserver etwas langsam sein, aber insgesamt ist die Genauigkeit recht gut.

Die einzige Möglichkeit, sich zu schützen, besteht darin, den ICMP-Verkehr zu Ihrem VPN-Server zu verweigern.

DNS-Leck

Es ist kein Problem herauszufinden, welches DNS der Benutzer verwendet. Wir haben unseren eigenen DNS-Server geschrieben, der alle Anrufe an unsere eindeutig generierten Subdomains aufzeichnet.Der nächste Schritt bestand darin, Statistiken über mehrere Millionen Benutzer zu sammeln, die welches DNS verwenden. Wir haben eine Verbindung zu Anbietern hergestellt, öffentliches DNS verworfen und eine Liste von DNS/ISP-Paaren erhalten.

Jetzt ist es überhaupt nicht schwer herauszufinden, ob sich ein Benutzer als Teilnehmer eines Netzwerks vorstellt, aber DNS von einem ganz anderen Netzwerk verwendet.

Das Problem wird teilweise durch die Nutzung öffentlicher DNS-Dienste gelöst, sofern dies als Lösung bezeichnet werden kann.

Leck über VKontakte

Dabei handelt es sich nicht um die Weitergabe einer IP-Adresse, aber wir glauben dennoch, dass VK durch die Weitergabe der Namen autorisierter Benutzer an alle links und rechts private Daten preisgibt, die die Anonymität des Surfens untergraben.Weitere Details finden Sie in der Dokumentation hier

Der häufigste Grund, warum ein Benutzer anonym auf das Internet zugreifen möchte, ist, dass er irgendwo gesperrt ist. Jeder Computer hat einen einzigartigen Eindruck, der aus Merkmalen wie IP-Adresse, Land, Stadt, Betriebssystem, Browsername und -version, Bildschirmauflösung usw. besteht. Wenn Sie die Website besuchen, werden alle diese Informationen erfasst und gespeichert. Auch bei Ihrem nächsten Besuch wird der Rechner identifiziert und das System ermittelt, ob Sie gesperrt sind oder nicht.

Wie anonym ist Ihr Online-Erlebnis?

Gute Leute haben sich wie immer alles vor uns ausgedacht :) Es gibt einen speziellen kostenlosen Service, der Ihnen hilft, Ihre IP zu ermitteln und den Grad der Sichtbarkeit im Internet zu überprüfen. Gehen Sie also auf die Website https://whoer.net/ru und schauen Sie:

Um die Anonymität zu erhöhen, müssen Sie einen Proxyserver verwenden. Ich habe mich sofort über VPN angemeldet, um zu zeigen, dass mein Land als Deutschland definiert ist, die Stadt und die Region jedoch überhaupt nicht definiert sind. Nachfolgend finden Sie auch Informationen darüber, ob Javascript und Java für Sie funktionieren.

Interessanterweise zeigt der Dienst an, ob die IP-Adresse auf der schwarzen Liste steht. E-Mails, die von einer auf der schwarzen Liste stehenden IP-Adresse gesendet werden, können beispielsweise im Spam-Ordner von gmail.com usw. landen. Lange Zeit konnte ich nicht verstehen, warum kein einziger Brief von mir die Empfänger erreichte, wenn ich ihn aus einem E-Mail-Programm verschickte , und alles hat gut funktioniert, wenn ich E-Mails über den Browser gesendet habe. Es stellte sich heraus, dass meine IP als Spammer auf der schwarzen Liste stand. Diese Situation kann leicht passieren, wenn Sie .

Um weitere Informationen zu erhalten, müssen Sie zur Registerkarte „Erweiterte Version“ gehen. Hier finden Sie ausführlichere technische Informationen, beispielsweise ob Flash bei Ihnen funktioniert, welche Add-ons im Browser installiert sind, Bildschirmauflösung und weitere Details. Wer weiß, wonach er suchen muss, wird es finden. Je weniger Wahrheit Sie finden, desto anonymer ist Ihr Computer. Im Allgemeinen reicht für die meisten die erste Seite mit Informationen aus, um die grundlegenden Parameter der Anonymität zu bestimmen.

So einen Trick gab es sogar schon einmal, ich weiß nicht, ob es ihn jetzt gibt. Im Allgemeinen landet der Benutzer auf der Seite eines vermeintlich coolen Antivirenprogramms oder einer Firewall und schreibt ihm, dass er diesen oder jenen Browser installiert hat, er in dieser und jener Stadt lebt, la-la-la-Pappeln. Der Schwerpunkt liegt auf der Tatsache, dass alle Informationen leicht herauszufinden sind Der Computer ist sozusagen nicht geschützt. Und wie Sie wahrscheinlich schon vermutet haben, wird „guter“ Schutz gegen eine „symbolische“ Gebühr angeboten. Bestimmte Zyniker haben ihnen ihren Virus verkauft :) Das ist reiner Betrug, aber die Tatsache, dass einige Informationen über einen Computer im Internet verfügbar sind, ist normal.

Es gibt viele Websites, auf denen Sie Ihre IP-Adresse und andere Netzwerkparameter überprüfen können. Solche Überprüfungen helfen zu verstehen, was ein realer Standort verraten könnte.

Wir nutzen Whoer- und 2IP-Checks seit vielen Jahren und haben sie unseren Kunden empfohlen.

Warum haben wir unsere eigene Anonymitäts- und IP-Adressprüfung durchgeführt?

Unser VPN- und Proxy-Dienst ist mit Anonymität verbunden, daher haben wir selbst diese Seiten oft besucht und die IP-Adresse überprüft. Als Ergebnis einer endlosen Anzahl von Tests bemerkten wir Fehler und Ungenauigkeiten beim Betrieb dieser Websites.

Wir haben sie angeschrieben, um den Fehler mit der falschen Ermittlung des DNS-Servers zu beheben.

Die Site ermittelt die Haupt-IP-Adresse des Servers und gibt sie in der Liste der DNS-Server an. Wenn Sie mit dem Befehl eine DNS-Abfrage über die Haupt-IP-Adresse des Servers durchführen nslookupgoogle.com, dann wird eine solche Anfrage nicht ausgeführt. Dies bedeutet, dass diese IP-Adresse kein DNS-Server ist und nicht zur Liste der DNS-Server auf der Site hinzugefügt werden muss.

Ein weiterer Fehler hängt mit der Definition der Anonymität durch das p0f-Modul und der Interpretation von Daten zusammen.

Das p0f-Modul kann MTU-Werte ermitteln und mit Referenz-MTU-Werten für VPNs mit unterschiedlichen Verschlüsselungstypen vergleichen. Wenn der MTU-Wert mit einem der VPN-Typen aus der Referenztabelle übereinstimmt, zeigt p0f an, dass ein VPN verwendet wird. Wenn ein bestimmter MTU-Wert nicht in der Datenbank vorhanden ist und kleiner als 1400 ist, zeigt p0f immer an, dass ein VPN definiert ist.

Die p0f-Entwickler haben nicht berücksichtigt, dass der Systemadministrator den MTU-Wert für Verbindungen manuell ändern kann und dann ALLE Verbindungen als VPN-Verbindungen gelten. Daher wurde dieser Fehler auf der Website zur Überprüfung der IP-Adresse nicht behoben und es wird immer angezeigt, dass ein VPN definiert ist.

Wir wurden nicht gehört und die Prüfungen auf diesen Seiten funktionieren auch mit Fehlern.

Überprüfung der Anonymität anhand von Fakten, nicht anhand von Spekulationen

Es war uns wichtig, ein Qualitätsprodukt anzubieten, das den Kundenwünschen Rechnung trägt. Es ist uns wichtig, wahrheitsgetreue Tests zu zeigen und aufzuzeigen, worauf es wirklich ankommt. Viele Anonymitätsprüfungen sind mittlerweile leer und erfolgen in Form einer Vermutung, einer Wahrscheinlichkeit, dass dies der Fall ist.

Wir wollten die Anonymitätsprüfung durchführen, damit sie korrekt ist. Wir sind zu Experten für Anonymitätsprüfungen geworden und möchten Ihnen nun sagen, welche Prüfungen auf Fakten und welche auf Spekulationen basieren.

Kreativität an der Schnittstelle von Technologie

Wir haben die Anonymitätsprüfungen von mehr als 10 Websites überprüft und die wichtigsten ausgewählt. Anschließend haben wir die Überprüfungen aller gängigen Websites zur Überprüfung von IP-Adressen in einer praktischen Tabelle zusammengefasst. Jetzt können Sie auf einer Seite alles über Ihre Anonymität erfahren.

Schauen wir uns also alle Prüfungen im Detail an.

Farbbanner

Anhand des Banners können Sie sofort verstehen: Alles ist in Ordnung oder es gibt etwas zum Nachdenken.

Das Banner hat 3 Farben: Rot, Gelb und Grün. Nur das grüne Banner garantiert vollständige Anonymität.

Überprüfung der IP-Adresse und der DNS-Server

Das Hauptgerät überprüft IP-Adressen und DNS-Server auf unterschiedliche Weise. Die Prüfungen werden durch PHP-, JavaScript-, WebRTC-, Flash- und Java-Technologien implementiert. Wenn sich die Länder unterscheiden, werden sie rot unterstrichen.

Die Überprüfung der Geolokalisierung über HTML 5 wurde in einer separaten Schaltfläche platziert, da bei Verwendung des aktivierten Wi-FI-Moduls auf Ihrem Gerät ein hohes Risiko besteht, den tatsächlichen Standort zu ermitteln.

Die Geolocation-Funktion über HTML 5 übernimmt die GPS-Koordinaten des Geräts vom Wi-Fi-Modul und umgeht VPN, Proxys, TOR und alle anderen Möglichkeiten, um anonym zu bleiben. Wir empfehlen die Verwendung einer kabelgebundenen Ethernet-Verbindung und das Ausschalten des Wi-Fi-Moduls.

Super-Anonymitätsprüfung

Schwarze Liste

Die IP-Adresse wird auf Anwesenheit in der Blacklist überprüft. Wenn eine IP-Adresse in der Blacklist enthalten ist, können einige Dienste diese IP-Adresse blockieren (z. B. die E-Mail-Zustellung von dieser IP-Adresse blockieren). Das Vorhandensein einer IP-Adresse in der Blacklist hat keinen Einfluss auf Ihre Anonymität.

Im Internet gibt es eine Liste offener Tor-Netzwerkknoten. Wenn die IP-Adresse in dieser Liste enthalten ist, verwenden Sie das TOR-Netzwerk. Sie sind anonym, aber das bedeutet, dass Sie etwas zu verbergen haben und einige Websites möglicherweise ihre Inhalte für solche Benutzer blockieren.

Proxy-HTTP-Header

Der Proxy-HTTP-Header prüft, ob Proxy-Fingerabdrücke in den Browser-Headern vorhanden sind. Verwenden Sie anonyme Proxys oder das Socks-5-Protokoll, um eine Erkennung zu vermeiden.

Proxy-Fingerabdruck

Der auf dem p0f-Modul basierende Proxy-Fingerabdruck prüft Browser-Fingerabdrücke auf Proxy-Nutzung.

VPN-Fingerabdruck

Der Hauptzweck eines VPN-Fingerabdrucks besteht darin, die VPN-Nutzung zu erkennen. Das p0f-Modul lernt den MTU-Wert der Verbindung und trifft daraus einen Rückschluss auf die VPN-Nutzung.

Wie wir am Anfang des Artikels geschrieben haben, haben wir eine fehlerhafte Datenausgabe im p0f-Modul ausgeschlossen und nur Werte belassen, die zu 100 % auf die Verwendung eines VPN hinweisen. Dadurch haben wir eine zutreffende Einschätzung Ihrer Anonymität erhalten.

Außerdem ist zu beachten, dass das p0f-Modul nicht mit der Entwicklung der VPN-Technologien Schritt hält und veraltete Stempel zur Identifizierung von VPN-Verbindungen enthält.

Zwei-Wege-Ping

Ein bidirektionaler Ping zwischen Client und Server hilft dabei, das Vorhandensein eines Tunnels (normalerweise eines VPN- oder Proxy-Tunnels) festzustellen. Weichen die Ping-Werte stark voneinander ab, deutet dies auf die Verwendung eines Tunnels hin.

Offene Ports

Offene Ports werden auf der angegebenen IP-Adresse überprüft. Wenn an der IP-Adresse Standard-VPN- und Proxy-Ports geöffnet sind, besteht eine hohe Wahrscheinlichkeit, dass Sie Ihren tatsächlichen Standort verbergen. ISPs blockieren diese Ports immer.

Beispielsweise ist der Standard-OpenVPN-Port 1194, der Socks-Proxy 1080, IPSec VPN 4500 und 500 und der Web-Proxy verwendet Port 8080.

Wir nutzen eine erweiterte Liste von Standardports und prüfen TCP- und UDP-Verbindungen. Wenn wir in der Tabelle einen offenen Port finden, deutet dies darauf hin, dass auf dieser IP-Adresse ein VPN oder Proxy verwendet wird. Sie bleiben anonym, aber Websites können den Inhalt für solche Benutzer einschränken.

Ihre lokal auf dem Gerät eingestellte Zeitzone wird mit der Zeitzone abgeglichen, die für dieses Land per IP-Adresse verwendet wird. Wenn sie sich unterscheiden, wird dies rot hervorgehoben.

Zeigt Werte an, die über JavaScript, das p0f-Modul, aus Browser-Headern erhalten wurden, und erkennt das Betriebssystem.

Die Browser-Header werden über JavaScript und das p0f-Modul überprüft und die Browserversion sowie die im Browser verwendete Sprache ermittelt. Konfigurieren Sie Ihren Browser so, dass die im Land verwendeten Sprachen nach IP-Adresse angezeigt werden.

Technologien inklusive

Wir prüfen, ob bei Ihnen Technologien aktiviert sind, die Ihnen Auskunft über Ihren tatsächlichen Standort geben können.

Für die ordnungsgemäße Funktion unserer Website sind lediglich JavaScript und Cookies erforderlich. Wir arbeiten daran, unsere Website von diesen Anforderungen zu befreien.

Überprüfung Ihrer Anonymität

Unsere Seite zur Anonymitäts- und IP-Adressprüfung ersetzt vollständig die Nutzung aller anderen Websites. Wir haben mehr als 10 verschiedene Websites überprüft, um alle wichtigen Schecks auf einer Seite zusammenzufassen.

Wenn Sie Anregungen und Wünsche haben, nehmen wir diese gerne entgegen. Schreiben Sie an den Abschnitt „Stellen Sie uns eine Frage“.

Es kommt im Leben vor, dass man bei der Nutzung des Internets über einen Browser 100 % Anonymität braucht (ich verzichte auf Beispiele, sonst kommen wieder harte Kerle zu den Kommentaren und bezichtigen mich der Volksverhetzung und drohen mir mit Abteilung „K“). Wie stellen Sie sicher, dass Websites im Internet (z. B. Google) Sie nicht identifizieren und keine Informationen über etwaige Aktionen in Ihrer Datei aufzeichnen können?

Es kommt vor, dass Sie ein VPN mit „Inkognito“-Modus aktivieren, sich nirgendwo anmelden und AdSense Sie plötzlich mit schmerzlich vertrauten Anzeigen erschreckt. Wie bestimmt er, wer wer ist?

Um diese Frage zu beantworten, führen wir ein Experiment durch. Öffnen wir Tabs in vier Browsern:

- Tor Browser 6.0.2 (basierend auf Mozilla Firefox 45.2.0);

- Safari 9.0 (Inkognito-Modus);

- Google Chrome 52.0.2743.82 (Inkognito-Modus);

- Mozilla Firefox 46.0.01 (Inkognito-Modus).

Und mal sehen, welche Daten sie über eine Person sammeln können. Was sagen wir der Website über uns selbst, indem wir die URL in die Adressleiste eingeben?

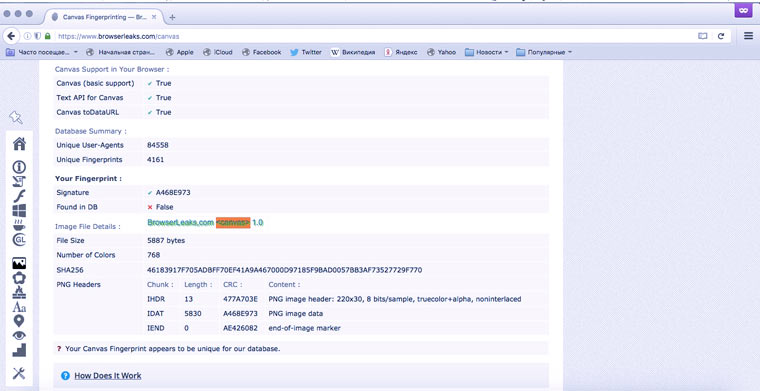

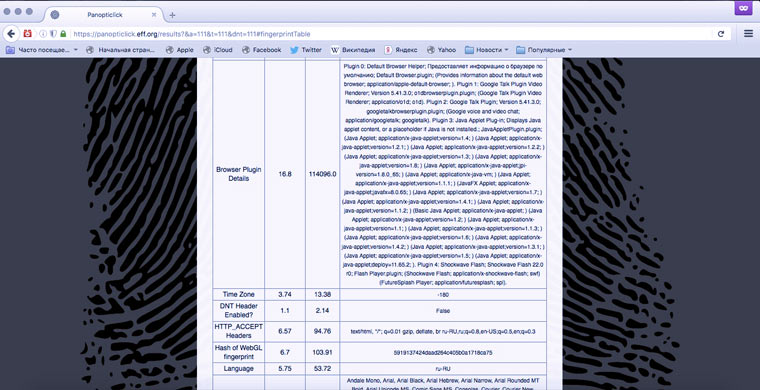

Wir bieten einzigartige Bildwiedergabeoptionen (Canvas Fingerprinting)

Canvas Fingerprinting ist eine Benutzeridentifikationstechnologie, die vor etwa 4 Jahren bei AddThis entwickelt wurde. Das Funktionsprinzip basiert auf der Tatsache, dass der Browser eine Reihe von Informationen darüber sammelt, wenn beim Laden einer Seite ein Bild gezeichnet (gerendert) wird (normalerweise ein einfarbiger Block in der Hintergrundfarbe mit unsichtbarem Text). System hierfür: welche Hardware- und Grafiktreiber verfügbar sind, GPU-Version, Betriebssystemeinstellungen, Schriftartinformationen, Anti-Aliasing-Mechanismen und viele andere Kleinigkeiten.

Zusammengenommen bildet diese große Vielfalt an Details ein einzigartiges Merkmal, das die Computer-/Browserkombination eines Benutzers von allen anderen auf der Welt unterscheiden kann. Für jeden wird er als Zeichenfolge ähnlich DA85E084 geschrieben. Es gibt Übereinstimmungen (laut Panopticlick liegt die durchschnittliche Chance, ein Double zu finden, bei 1 zu), aber in diesem Fall können Sie sie durch andere Identifikationsmöglichkeiten ergänzen (mehr dazu weiter unten).

Tor bittet um Erlaubnis, Canvas-Fingerprinting zu erhalten. Wenn Sie vorsichtig sind und keine Einwilligung erteilen, können Sie diese Informationen für sich behalten. Aber alle anderen Browser geben ihren Besitzer ohne einen einzigen Mucks auf.

Weitere Informationen zu dieser Identifizierungsmethode finden Sie unter Wikipedia.

Wir durchbrechen die Datenbank der Werbepräferenzen

Viele besuchte Websites sind mittlerweile mit Skripten zur Bestimmung des Canvas-Fingerabdrucks ausgestattet. Nachdem eine Site diesen einzigartigen Wert erhalten hat, kann sie eine andere um Informationen über die Person bitten. Zum Beispiel verknüpfte Konten, Freunde, verwendete IP-Adressen und Informationen zu Werbepräferenzen. Verwenden Sie den untenstehenden Link, um zu überprüfen, bei welchen Systemen Ihre Verbraucherinteressen mit Canvas Fingerprinting verknüpft sind.

Tor bat erneut um die gleiche Erlaubnis wie im ersten Punkt und aufgrund meiner Weigerung wurde nichts gefunden. Safari hat mich in 3 Datenbanken gefunden, Chrome in 13 und Firefox in 4. Wenn Sie den Inkognito-Modus verlassen, erhöht sich die Anzahl der Datenbanken im letzteren auf 25, da die meisten von ihnen gute alte Cookies zur Identifizierung verwenden.

Wir geben die IP-Adresse und den Telekommunikationsanbieter weiter

In Tor können Sie Ihr „Gastland“ über die Schaltfläche „Neue Identität“ ändern. Und im „Inkognito“-Modus wird Ihre IP-Adresse nicht ausgeblendet (hierfür müssen Sie zusätzlich einen Proxy oder ein VPN verwenden), sondern Ihren ungefähren Standort und Informationen zu Ihrem Internetprovider an die Websitebesitzer weitergeben.

Anzeige Ihrer Stadt und der darin befindlichen Zeit (bei aktivierten Geolokalisierungsdiensten)

Auf yandex.ru in Tor wurde ohne Standortberechtigung angezeigt, wo ich ungefähr war und wie spät es war. Bei anderen Browsern ist es genauso.

Senden Sie uns Ihre genauen Koordinaten

Tor hat nicht einmal um Erlaubnis gebeten, die Koordinaten zu bestimmen, und hat einfach Nullen zurückgegeben. Safari, Chrome und Firefox fragten nach der Standardauflösung (wie im normalen Modus) und machten sich nicht die Mühe, mich daran zu erinnern, dass ich verschlüsselt war und solche Daten nicht preisgeben sollte.

Anzeigen Ihrer Stadt und der darin befindlichen Zeit (bei deaktivierten Geolokalisierungsdiensten)

Dann habe ich die Ortungsdienste auf dem Mac ausgeschaltet und bin zurück zu yandex.ru gegangen. Tor ließ die Seite glauben, ich sei in Rumänien, beließ die Zeit jedoch in Moskau (aufgrund der Nichtübereinstimmung von IP und Zeitzone ist es im Falle eines Verbots möglich, VPN-Anbieter sofort zu sperren). In anderen Browsern bleibt alles beim Alten.

Tatsache ist, dass Yandex kein GPS (oder WPS-Daten vom Gerät) benötigt, um den Standort zu bestimmen. Schließlich hat er einen „Locator“! Über WLAN im Netzwerk angemeldet? Der Access Point ist bereits in der Datenbank (siehe Artikel). Haben Sie sich von Ihrem Telefon aus das Internet gegönnt? Der Mobilfunkmast wird gemietet.

Wir informieren über Spracheinstellungen

Ein weiteres sicheres Zeichen für einen VPN-Liebhaber ist, dass die Sprache nicht mit dem Land übereinstimmt, dessen IP er verwendet. Tor hat mich im Stich gelassen – seine Sprache ist immer Englisch (sie kann aber geändert werden, aber ich dachte, sie sollte sich je nach Land automatisch ändern). Die restlichen Einstellungen sind die gleichen wie im Normalmodus.

Wir sagen Ihnen alles über Ihren Browser und Ihr System

Betriebssystem, Verbindungsgeschwindigkeit, Farbeigenschaften des Monitors, Unterstützung verschiedener Technologien, Breite des Browserfensters, Flash-Version – eine Reihe kleiner Dinge, die die einzigartigen Eigenschaften des Benutzers ergänzen. Tor manipuliert einige dieser Daten (Beispiel Windows 7), andere Browser sind jedoch völlig ehrlich.

Eine Person kann die IP ändern, „Inkognito“ aktivieren und das Skript zur Preiserhöhung berechnet schnell: „Wer ist dieser Typ, der zum zweiten Mal mit einem langsamen Internet, einer alten Version von Flash und Windows XP zu uns kam? aber jetzt beschlossen, vorzugeben, ein Bewohner der Seychellen zu sein? Wir erhöhen es um 20 %!“

Wir teilen eine Liste der installierten Plugins

Ein weiteres Merkmal, das einer Person Einzigartigkeit verleiht, ist die Liste der in ihrem Browser installierten Plugins (mit Versionsinformationen). Tor versteckt sie. Andere Browser tun dies nicht.

Wie Sie sehen, bietet der Tor-Browser eine gute Anonymität. Aber historische Fakten deuten darauf hin, dass jemand, der das Zwiebelnetzwerk nutzt, um etwas wirklich Ernstes zu tun, es trotzdem tun wird manchmal finden sie. Jeder erinnert sich wahrscheinlich an die aufschlussreiche Geschichte mit dem Gründer von Silk Road (einem Drogeriemarkt) Ross Ulbricht.

Und „Inkognito“-Modi werden nur benötigt, um auf dem Computer einer anderen Person zu surfen und keine Spuren zu hinterlassen. Darüber hinaus können Sie JavaScript blockieren. Dadurch wird die Anzahl möglicher Identifizierungsmethoden verringert, viele Websites werden jedoch unbrauchbar.

Öffnen Sie die Liste der auf dem System installierten Schriftarten (=> Programme).

Neben dem Experiment möchte ich über ein weiteres interessantes Feature moderner Browser sprechen. Jede Site kann eine Liste der auf dem System installierten Schriftarten abrufen. Viele Anwendungen verfügen über eigene Schriftarten, anhand derer Sie den Beruf einer Person bestimmen können. Und zeigen Sie ihm auf dieser Grundlage Werbung. Im Tor- und Inkognito-Modus funktioniert dies nicht (oder die Liste ist zu kurz).

Das alles ist nur die Spitze des Eisbergs

Zum Schutz vor den oben genannten Identifizierungsmethoden gibt es spezielle Plugins für verschiedene Browser. Aber Sie sollten sich nicht die Mühe machen, sie zu installieren. Da sie nicht vor der Sammlung aller möglichen Informationen schützen können.

Schließlich habe ich in dem Artikel die einfachsten und verständlichsten Beispiele dafür gezeigt, wie Browser Informationen über uns sammeln. Davon könnte es aber noch viel mehr geben: Flash-Cookies, Silverlight-Cookies, Zeitverzögerung gegenüber der Standardzeit (viele haben mindestens 0,2-0,8 Sekunden) – viele Kleinigkeiten, die überflüssig wären. Schließlich versteht der Leser bereits, dass er der Welt durch das Öffnen eines Browsers eine große Menge an Informationen über sich selbst mitteilt und eine Reihe einzigartiger Eigenschaften aufweist, die seinen Computer von allen anderen unterscheiden.

Was ist die Gefahr dieser Informationssammlung?

Sie müssen Informationen über die Mehrheit der Menschen auf dem Planeten nur zu einem Zweck sammeln – um die Klickrate von Werbung zu erhöhen, um damit mehr Geld zu verdienen. Im Prinzip ist das nur von Vorteil – manche Waren oder Dienstleistungen lassen sich leichter finden.

Fortgeschrittenere Identifizierungsmethoden sind für Geschäfte nützlich, um Informationen über Kunden zu sammeln. Damit eine Person nicht mit einer anderen IP auf die Seite zugreifen kann/Cookies deaktiviert werden und unerkannt bleiben. Sprache, Zeit, seltene Schriftart/Plugin, Monitoreigenschaften, ein typischer Fehler in der Suchanfrage, von der Sie kamen – und das war's! Zieh deine Schlittschuhe aus, wir erkennen dich. Es besteht kein Zweifel, dass es sich um dieselbe Person handelt, die vor einem Jahr die Bestellung Nr. 2389 aufgegeben hat. Mit diesen Daten können automatisierte Marketingsysteme ihm mehr verkaufen.

Oder natürlich kann all dies von den Geheimdiensten genutzt werden. Aber wer weiß, wie dort alles funktioniert.