Ինչպես լսել նավահանգիստները: Ինչպե՞ս պարզել, թե որ գործընթացն է լսում Windows-ի պորտում: Ցուցադրվում է PID և գործընթացի անվանումը netstat-ի ելքում

Մենք նոր հավելված կտեղակայենք սերվերի վրա, և հավելվածը կլսի 8443 նավահանգստում: Մենք խնդրել ենք Ցանցի հրամանը բացել 8443 նավահանգիստը այս սերվերի վրա՝ նախքան հավելվածը տեղադրելը: Հավելվածը ներկայումս չի լսում սերվերի այս նավահանգիստում:

Ամեն դեպքում, ես կարող եմ համոզվել, որ firewall-ը բաց է 8443 նավահանգստի համար

ՕՀ՝ Solaris 10 10/09 s10s_u8wos_08a SPARC

5 Լուծումներ հավաքում են ձևի վեբ «Ինչպես ստուգել, արդյոք firewall-ը բաց է նավահանգստում, բայց չի լսում նավահանգիստը»

Եթե ցանկանում եք տեսնել, թե արդյոք կարող եք TCP կապ ստեղծել հեռավոր մեքենայից, տեղադրեք OpenCSW դրա և թիրախային մեքենայի վրա, և տեղադրեք netcat երկուսի վրա: Սա շարահյուսություն է netcat-ի օգտագործման համար՝ TCP կապերը ստուգելու համար.

nc -vz targetServer portNum

Օրինակ, SSH-ը «homeServer1»-ի վրա փորձարկելու համար.

nc -vz homeserver1 22

Սա թույլ է տալիս փորձարկել կապը TCP մակարդակով հեռավոր համակարգից: Netcat-ը կարող է նաև կազմաձևվել այնպես, որ լսի պորտում, այլ ոչ թե գործի որպես հաճախորդ: Այն լսելու համար TCP/8443.

Սերվերի վրա, որի վրա կլինի nc -l homeserver1 8443 հավելված՝ nc -l homeserver1 8443

Մեքենայի վրա, որը գտնվում է firewall-ից դուրս՝ nc -vz homeserver.fqdn 8443

Սա հաջող կատարման օրինակ է.

$ nc -vz ditirlns01.ncat.edu 8443 Միացումը ditirlns01.ncat.edu 8443 պորտին հաջողվեց:

Չհաջողվեց կատարում.

$ nc -vz ditirlns01.ncat.edu 8443 nc. միացեք ditirlns01.ncat.edu պորտին 8443 (tcp) ձախողվեց. Միացումը մերժվեց

Firewalls պետք էպատասխանել ICMP հաղորդագրությամբ, երբ նրանք արգելափակում են հարցումը: Այնուամենայնիվ, դա պարտադիր չէ, որ այդպես լինի (այս լավ հոդվածը կարող է հետաքրքրել ձեզ):

Դուք կարող եք արտաքինից փորձարկել՝ տեսնելու, թե արդյոք նավահանգիստը հասանելի է firewall-ի միջոցով, և եթե այո, արդյոք լսողություն կա: Ահա երեք տարբեր սցենարներ՝ կապված tcp հարցման հետ, որոնք դուք կարող եք դիտարկել wireshark-ի կամ փաթեթների այլ սնիֆերի միջոցով, և այն, ինչ դուք կտեսնեք.

1) Firewall-ը մերժում է հարցումը

Դուք կստանաք ICMP հաղորդագրություն, և հարցում կատարող գործիքը պետք է անմիջապես տեղեկացնի ձեզ այդ մասին («անհասանելի է, մերժված է ադմինիստրատորի կողմից» և այլն): «Գործիք» ասելով ես նկատի ունեմ այն հաճախորդը, որը դուք օգտագործում եք հարցումն ուղարկելու համար (ես օգտագործել եմ telnet):

«Ոչ մի երթուղի դեպի հյուրընկալող» կարող է ցույց տալ սա, բայց կարող է նաև ցույց տալ ավելի նուրբ երթուղային խնդիրներ:

2) Firewall-ը թողնում է փաթեթը

Պատասխան չկա, ուստի գործիքը սպասում է, մինչև այն ձախողվի կամ դուք ձանձրանաք:

3) Firewall-ը թույլ է տալիս փաթեթը (կամ չկա firewall), բայց նավահանգստում ոչինչ չի լսվում:

TCP RST/ACK հաղորդագրությունը հայտնվում է: Ես ենթադրում եմ, որ TCP արձանագրությունը պահանջում է դա: Այլ կերպ ասած, եթե պորտում ոչինչ չի լսվում, ՕՀ-ն ինքն է ուղարկում այս պատասխանը: Սա կարող է դժվար լինել տարբերակել թիվ 1-ից միայն այն բանի հիման վրա, թե ինչ է հաղորդում գործիքը, քանի որ երկու դեպքում էլ դա Միգուցեասեք նույնը (սակայն, հավանաբար, դա կտարբերակվի որպես «միացում մերժված» և թիվ 1, «ցանց անհասանելի»): Սցենար #1 (ICMP մերժման հաղորդագրություն) և #3 (TCP RST/ACK հաղորդագրություն), որոնք դիտվում են հաճախորդի մեքենայի վրա sniffer փաթեթում, հստակորեն տարբեր են:

Այստեղ միակ այլ տարբերակն այն է, որ փաթեթը թույլատրված է firewall-ի կողմից, և ինչ-որ բան լսում է, այնպես որ դուք հաջող միացում եք ստանում:

Այլ կերպ ասած. Եթե ենթադրենք, որ ձեր ցանցն ընդհանուր առմամբ ճիշտ է աշխատում, եթե դուք ստանում եք #1 կամ #2, դա նշանակում է, որ firewall-ը ակտիվորեն խոչընդոտում է մուտքը դեպի նավահանգիստ: #3-ը տեղի կունենա, եթե ձեր սերվերը չի աշխատում, բայց նավահանգիստը հասանելի է, և, իհարկե, #4-ը հաջողված կապ է:

Դուք կարող եք օգտագործել netstat հրամանը՝ տեսնելու, թե արդյոք նավահանգիստը բաց է և լսում է:

օրինակ

$ netstat -anp | պակաս Ակտիվ ինտերնետ կապեր (սերվերներ և հաստատված) Proto Recv-Q Send-Q Տեղական Հասցե Արտասահմանյան Հասցե Պետական PID/Ծրագրի անվանում tcp 0 0 0.0.0.0:111 0.0.0.0:* LISTEN - tcp 0 0 0.0.0.0:41716 0.0. 0.0:* LISTEN - tcp 0 0 0.0.0.0:22 0.0.0.0:* LISTEN - tcp 0 0 127.0.0.1:631 0.0.0.0:* LISTEN - tcp 0 0 0.0.0.0.0: /dropbox tcp 0 0 0.0.0.0:17501 0.0.0.0:* LISTEN 3033/dropbox tcp 0 0 127.0.0.1:2143 0.0.0.0:* LISTEN 3191/ssh 01001 . ՑԱՆԿ EN 3191/sshԱրդյունքը ցույց է տալիս գործընթացները (սյունակը աջից ձախ), որոնք լսում են TCP նավահանգիստներում: Պորտի համարներն այն թվերն են, որոնք հաջորդում են երկու կետին IP հասցեներից հետո (օրինակ՝ 0.0.0.0:111-ը 111 նավահանգիստն է):

IP հասցեները ցույց են տալիս տեղականԵվ արտաքին հասցեներ . Տեղականկլինի ձեր համակարգը, և Օտարերկրյա– ցանկացած հասցե, որը կարող է միացված լինել ձեր TCP պորտին կամ միացված լինել դրանց TCP նավահանգիստներից մեկին:

Այսպիսով, 22-րդ պորտի դեպքում սա իմ համակարգում աշխատող ssh-ի դեմոնն է, սա է ԼՍԵԼՈՎկապերի համար։ Հենց որ ինչ-որ մեկը փորձում է միանալ ssh-ին, այն թողարկում է իր պատճենը և այդ կապը մղում է մեկ այլ նավահանգիստ՝ բաց պահելով TCP պորտը 22-ը լրացուցիչ միացումների համար, երբ նրանք գալիս են:

Firewall-ի կազմաձևման կոնֆիգուրացիան և վիճակը կախված է firewall-ից/OS-ից:

Այն, ինչ կարող եք անել, դա փորձելն է server2-ից:

Եթե նավահանգիստը բաց է, դա նշանակում է, որ ինչ-որ ծրագիր (օրինակ՝ ծառայություն) օգտագործում է այն ինտերնետի կամ տեղական համակարգի միջոցով այլ ծրագրի հետ հաղորդակցվելու համար: Տեսնելու համար, թե որ նավահանգիստներն են բաց ձեր Linux համակարգում, կարող եք օգտագործել netstat հրամանը: Արդյունքը ցույց կտա բոլոր ծառայությունները և նավահանգիստներն ու IP հասցեները, որոնք նրանք լսում են:

sudo netstat -ntulp

Ակտիվ ինտերնետ կապեր (միայն սերվերներ)

Proto Recv-Q Send-Q Տեղական Հասցե Արտասահմանյան Հասցե Պետական PID/Ծրագրի անվանումը

tcp 0 0 0.0.0.0:139 0.0.0.0:* LISTEN 2392/smbd

tcp 0 0 0.0.0.0:9518 0.0.0.0:* LISTEN 2894/skype

tcp 0 0 0.0.0.0:8080 0.0.0.0:* LISTEN 2896/vlc

tcp 0 0 127.0.0.1:3493 0.0.0.0:* LISTEN 2467/upsd

...

- -l կամ --listening - ցույց տալ միայն լսողական պորտերը

- -p կամ --program - ցույց տալ ծրագրի անվանումը և PID-ը

- -t կամ --tcp ցույց տալ tcp նավահանգիստները

- -u կամ --udp ցույց են տալիս udp նավահանգիստները

- -n կամ --numeric ցույց տալ ip հասցեները թվային տեսքով

Մեթոդ 2 lsof

lsof կոմունալը թույլ է տալիս դիտել համակարգում բացված բոլոր կապերը, ներառյալ ցանցայինները, դրա համար անհրաժեշտ է օգտագործել i տարբերակը:

dhcpcd 2136 արմատ 6u IPv4 4986 0t0 UDP *:bootpc

hamachid 2323 root 8u IPv4 5587 0t0 TCP 192.168.1.2:35445->212.118.234.65:https (ՍՏԵՂԾՎԱԾ)

smbd 2392 root 27u IPv6 5624 0t0 TCP *:microsoft-ds (LISTEN)

sshd 2421 root 3u IPv4 6196 0t0 TCP *:ssh (LISTEN)

upsd 2467 nut 4u IPv4 6235 0t0 TCP comm-app.local:nut (LISTEN)

Մեկ այլ օրինակ, եկեք տեսնենք, թե որ գործընթացներն են աշխատում 80 նավահանգստում.

սուդո լսոֆ -ի | grep 80

ntpd 2213 root 23u IPv6 5422 0t0 UDP :ntp

ntpd 2213 արմատ 27u IPv6 5598 0t0 UDP :ntp

skype 2894 serigy 87u IPv4 7080 0t0 TCP *:9518 (ԼՍԵԼ)

քրոմ 3114 sergiy 122u IPv4 31904 0t0 TCP 192.168.1.2:47804->srv118-131-240-87.vk.com:https (ՍՏԵՂԾՎԱԾ)

Մեթոդ 3. nmap

Nmap-ը հզոր ցանցային սկաներ է, որը նախատեսված է հեռավոր հյուրընկալողներին սկանավորելու և ներթափանցելու համար, բայց ոչինչ չի խանգարում ձեզ այն ուղղել ձեր տեղական համակարգչին.

Սկսած Nmap 6.47 (http://nmap.org) 2015-08-02 17:27 EEST

Nmap սկանավորման հաշվետվություն localhost-ի համար (127.0.0.1)

Հոսթն աշխատում է (0.00036 վրկ ուշացում):

Localhost-ի այլ հասցեներ (չսկանավորված).

rDNS գրառում 127.0.0.1-ի համար՝ comm-app.local

Ցուցադրված չէ՝ 995 փակ նավահանգիստներ

PORT STATE SERVICE

22/tcp բաց ssh

139/tcp բաց netbios-ssn

445/tcp բաց microsoft-ds

3493/tcp բաց ընկույզ

8080/tcp բաց http-proxy

Կատարված Nmap. 1 IP հասցե (1 հոսթ վեր) սկանավորվել է 0,10 վայրկյանում

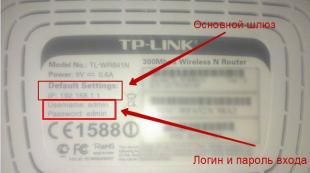

Եթե ցանկանում եք տեսնել, թե ձեր համակարգչի որ նավահանգիստները հասանելի են դրսից, Nmap-ը նույնպես կարող է օգտակար լինել այստեղ: Եթե համակարգիչը հանրային սերվեր է, ապա արդյունքը, ամենայն հավանականությամբ, չի տարբերվի տեղական սկանավորումից, բայց տնային համակարգչում ամեն ինչ մի փոքր այլ է: Առաջին տարբերակը երթուղիչ օգտագործելն է, և ցանցում տեսանելի կլինեն միայն երթուղիչի նավահանգիստները, պաշտպանության մեկ այլ շեմ կարող է լինել մատակարարի NAT սերվերը: NAT տեխնոլոգիան թույլ է տալիս մի քանի օգտվողների օգտագործել մեկ արտաքին IP հասցե: Եվ այսպես, բաց արտաքին պորտերը դիտելու համար մենք նախ պարզում ենք արտաքին IP հասցեն, հուսալիության համար կօգտագործենք առցանց ծառայությունը.

nքարտեզ 178.93.149.50

Արդյունքում մենք կարող ենք ստանալ վեբ սերվերի բաց պորտ 80 կամ նույնիսկ ֆայլերի սերվերի 21-ը, որը մենք չենք տեղադրել, այս պորտերը բաց են երթուղիչի կողմից, 80-ը վեբ ինտերֆեյսի համար է, իսկ 21-ը կարող է օգտագործվել որոնվածի թարմացում: Դուք նույնպես կարող եք ընդհանրապես արդյունք չստանալ, դա կնշանակի, որ բոլոր պորտերը փակ են, կամ սերվերի վրա տեղադրված է IDS ներխուժման պաշտպանության համակարգ։

Թիմ netstat, որը ներառված է ստանդարտ UNIX ցանցային գործիքների հավաքածուում, ցուցադրում է ցանցի հետ կապված տարբեր տեղեկություններ, ինչպիսիք են ցանցային միացումները, ինտերֆեյսի վիճակագրությունը, երթուղային աղյուսակները, դիմակահանդեսը, բազմաֆունկցիոնալությունը և այլն:

Այս հոդվածում մենք կդիտարկենք հրամանի օգտագործման տասը գործնական օրինակ netstat Linux-ում.

1. Բոլոր նավահանգիստների ցանկը (և լսված, և ոչ)

Թվարկեք բոլոր նավահանգիստները. նեթստատ -ա

# netstat -a | ավելին Ակտիվ ինտերնետ կապեր (սերվերներ և հաստատված) Proto Recv-Q Send-Q Տեղական Հասցե Արտասահմանյան Հասցե Պետություն tcp 0 0 localhost:domain *:* LISTEN udp6 0 0 fe80::20c:29ff:fe68:ntp [::]:* Ակտիվ UNIX տիրույթի վարդակներ (սերվերներ և հաստատված) Proto RefCnt Դրոշներ Տիպը I-Node ուղի unix 2 [ ACC ] STREAM LISTENING 20492 /var/run/mysqld/mysqld.sock unix 2 [ ACC ] STREAM LISTENING 23323/pvar -fpm.sock

Թվարկեք բոլոր TCP նավահանգիստները. netstat -at

# netstat -at ակտիվ ինտերնետ կապեր (սերվերներ և հաստատված) Proto Recv-Q Send-Q Տեղական Հասցե Արտասահմանյան Հասցե Պետություն tcp 0 0 localhost:domain *:* LISTEN tcp 0 0 *:ssh *:* LISTEN tcp 0 0 localhost:ipp *:* LISTEN tcp 0 0 *:http *:* LISTEN

Թվարկեք բոլոր UDP նավահանգիստները. netstat -au

# netstat -au Ակտիվ ինտերնետ կապեր (սերվերներ և հաստատված) Proto Recv-Q Send-Q Տեղական Հասցե Արտասահմանյան Հասցե Պետություն udp 0 0 localhost:domain *:* udp 0 0 *:bootpc *:* udp6 0 0 fe80::20c: 29ff:fe68:ntp [::]:*

2. LISTEN վիճակում գտնվող վարդակների ցանկ

Թվարկեք բոլոր լսողական նավահանգիստները. նեթստատ -լ

# netstat -l Ակտիվ ինտերնետ կապեր (միայն սերվերներ) Proto Recv-Q Send-Q Տեղական Հասցե Արտասահմանյան Հասցե Պետություն tcp 0 0 localhost:domain *:* LISTEN tcp6 0 0 [::]:ssh [::]:* LISTEN udp 0 0 192.168.128.134:ntp *:*

Ցուցակել TCP լսողական նավահանգիստները. netstat -lt

# netstat -lt Ակտիվ ինտերնետ կապեր (միայն սերվերներ) Proto Recv-Q Send-Q Տեղական Հասցե Արտասահմանյան Հասցե Պետություն tcp 0 0 localhost:domain *:* LISTEN tcp 0 0 localhost:ipp *:* LISTEN tcp6 0 0 [::] :ssh [::]:* ԼՍԻՐ

Ցանկ լսող UDP նավահանգիստները. netstat -lu

# netstat -lu Ակտիվ ինտերնետ կապեր (միայն սերվերներ) Proto Recv-Q Send-Q Տեղական Հասցե Արտասահմանյան Հասցե Պետություն udp 0 0 *:bootpc *:* udp6 0 0 [::]:ntp [::]:*

Թվարկեք UNIX լսողական վարդակներ. netstat -lx

# netstat -lx Ակտիվ UNIX տիրույթի վարդակներ (միայն սերվերներ) Proto RefCnt Դրոշներ Type State I-Node Path unix 2 [ ACC ] STREAM LISTENING 3141 /var/run/fail2ban/fail2ban.sock unix 2 [ ACC ] STREAM LISTENING / run/mysqld/mysqld.sock unix 2 [ ACC ] STREAM LISTENING 23323 /var/run/php5-fpm.sock

3. Դիտեք վիճակագրությունը յուրաքանչյուր արձանագրության համար

Ցույց տալ վիճակագրությունը բոլոր նավահանգիստների համար. netstat -s

# netstat -s IP. ստացվել է 11150 ընդհանուր փաթեթ, 1 անվավեր հասցեներով 0 վերահասցեավորված 0 մուտքային փաթեթներ մերժվել են 11149 մուտքային փաթեթներ են առաքվել 11635 հարցում ուղարկվել է Icmp. 13791 ICMP հաղորդագրություն ստացել է 12 մուտքային ICMP հաղորդագրություն ձախողվել է: Tcp. 15020 ակտիվ կապի բացումներ 97955 պասիվ կապի բացումներ 135 անհաջող միացման փորձ Udp. 2841 փաթեթ ստացել է 180 փաթեթ դեպի անհայտ նավահանգիստ: .....

Ցույց տալ վիճակագրությունը միայն TCP նավահանգիստների համար. netstat - փող

# netstat - ք

Ցույց տալ վիճակագրությունը միայն UDP նավահանգիստների համար. netstat -su

# netstat -su

4. Ցուցադրել PID-ը և գործընթացի անվանումը netstat-ի ելքում

Տարբերակ netstat -pկավելացնի «PID/Program Name»-ը netstat-ի արդյունքին և կարող է համակցվել ցանկացած այլ ընտրանքների հետ: Սա շատ օգտակար է վրիպազերծման համար՝ որոշելու, թե որ ծրագիրն է աշխատում կոնկրետ նավահանգստում:

# netstat -pt Ակտիվ ինտերնետ կապեր (առանց սերվերների) Proto Recv-Q Send-Q Տեղական Հասցե Արտասահմանյան Հասցե Պետական PID/Ծրագրի անվանում tcp 0 0 org-ru-putty.vm.udf:www 52-106.plus.kerch :55723 ESTABLISHED 9486/nginx: worker tcp 0 0 org-ru-putty.vm.udf:www 52-106.plus.kerch:55757 ESTABLISHED 9486/nginx: աշխատող

5. Անվան լուծումը netstat ելքում

Երբ ձեզ հարկավոր չէ լուծել հոսթի անունը, պորտի անունը, օգտվողի անունը, օգտագործեք տարբերակը netstat -nթվային ձևաչափով արժեքներ ցուցադրելու համար: Հրամանը ցույց կտա IP հասցեն՝ հոսթի փոխարեն, պորտի համարը՝ նավահանգստի անվան փոխարեն, UID՝ օգտվողի անվան փոխարեն:

Սա նաև կարագացնի արդյունքը, քանի որ netstat-ը ավելորդ որոնումներ չի կատարի:

# netstat -an

Այս տարրերից միայն որոշների թվային արժեքները ցուցադրելու համար օգտագործեք հետևյալ հրամանները.

# netsat -a --numeric-ports # netsat -a --numeric-hosts # netsat -a --numeric-users

6. Netstat արտադրանքը շարունակաբար

Տարբերակ netstat -գտեղեկատվություն կարտադրի անընդհատ, ոճով գագաթ, թարմացնելով էկրանը ամեն մի քանի վայրկյանը մեկ:

# netstat -c Ակտիվ ինտերնետ կապեր (առանց սերվերների) Proto Recv-Q Send-Q Տեղական Հասցե Արտասահմանյան Հասցե Պետություն tcp 0 0 org-ru-putty.vm.udf:www 182.131.74.202:59933 FIN_WAIT2 tcp 0 0 org- ru-putty.vm.udf:www 182.131.74.202:63761 FIN_WAIT2 tcp 0 0 org-ru-putty.vm.udf:www 92-181-66-102-irk.:4585 ՍՏԵՂԾՎԵԼ Է ^C

7. Հասցեագրեք համակարգով չաջակցվող ընտանիքներին

Տարբերակ netstat --խոշորցույց կտա մանրամասն արդյունքը, իսկ վերջում կցուցադրվի չաջակցվող հասցեների ընտանիքներ:

Netstat. այս համակարգում «AF IPX» չի աջակցվում: netstat. «AF AX25» չի աջակցվում այս համակարգում: netstat. այս համակարգում «AF X25»-ի աջակցություն չկա: netstat. «AF NETROM»-ի աջակցությունն այս համակարգում չկա:

8. Միջուկի երթուղիավորում

Ցուցադրել միջուկի երթուղային աղյուսակը՝ netstat -r

# netstat -r միջուկի IP երթուղիների աղյուսակը Destination Gateway Genmask Flags MSS Window irtt Iface default 192.168.128.2 0.0.0.0 UG 0 0 0 eth0 192.168.128.0 * 255.255.250.0 UG

Նշում. Օգտագործեք netstat -rnերթուղին թվային ձևաչափով դիտելու համար՝ առանց հյուրընկալողի անունները լուծելու:

9. Նավահանգիստների և գործընթացների համապատասխանություն

Պարզեք, թե որ նավահանգիստն է զբաղված որոշակի ծրագրի կողմից.

# netstat -ap | grep ssh (Ոչ բոլոր գործընթացները կարող են նույնականացվել, ոչ սեփականություն հանդիսացող գործընթացի մասին տեղեկությունները չեն ցուցադրվի, դուք պետք է արմատական լինեք՝ այդ ամենը տեսնելու համար:) tcp 0 0 *:ssh *:* LISTEN - tcp6 0 0 [::] :ssh [::]:* ԼՍԵԼ -

Պարզեք, թե որ գործընթացն է օգտագործում կոնկրետ նավահանգիստ.

# netstat -an | grep ":80"

10. Ցանցային ինտերֆեյսներ

Ցուցադրել ցանցային ինտերֆեյսերի ցանկը՝ նեթստատ -ի

# netstat -i Kernel ինտերֆեյսի աղյուսակ Iface MTU Met RX-OK RX-ERR RX-DRP RX-OVR TX-OK TX-ERR TX-DRP TX-OVR Flg eth0 1500 0 1911037 0 0 0 1382056 1382056 B30 0 0 0 0 0 0 0 0 0 0 0 LRU

Ցույց տալ ինտերֆեյսների մասին ընդլայնված տեղեկատվություն (նույնը, ինչ ifconfig): netstat -այսինքն

# netstat -ie միջուկի ինտերֆեյսի աղյուսակ eth0 Հղում encap:Ethernet HWaddr 00:0c:29:68:4c:a4 inet addr:192.168.128.134 Bcast:192.168.128.255 Դիմակ:255.2505cff:255.2505.25 ավելացնել: fe68:4ca4/64 Շրջանակ:Հղում UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1 RX փաթեթներ:24278 սխալներ:0 իջել:0 գերազանցում:0 շրջանակ:0 TX փաթեթներ:11275 սխալներ:0 իջել:0 carrierruns:00 բախումներ:0 txqueuelen:1000 RX բայթ:33203025 (33.2 ՄԲ) TX բայթ:665822 (665.8 ԿԲ) ընդհատում:19 Հիմնական հասցե.0x2000

11. netstat -lnptux

Եկեք ամփոփենք վերը նշվածը և միավորենք ստեղները մեկ օգտակար հրամանի մեջ, որը ցույց կտա.

- - Բոլոր բաց նավահանգիստները (LISTEN)

- -t TCP արձանագրության վրա

- -u UDP արձանագրության միջոցով

- -x UNIX Socket արձանագրության միջոցով

- -n առանց IP/անունները լուծելու

- -p, բայց գործընթացների անուններով և PID-ներով

Նշում. ոչ բոլոր գործընթացները կարող են նույնականացվել վերջին բանալիով, այլ գործընթացները չեն ցուցադրվի: Ամեն ինչ տեսնելու համար պետք է արմատական լինես:

# netstat -lnptux Ակտիվ ինտերնետ կապեր (միայն սերվերներ) Proto Recv-Q Send-Q Տեղական Հասցե Արտասահմանյան Հասցե Պետություն PID/Ծրագրի անվանում tcp 0 0 0.0.0.0:80 0.0.0.0:* LISTEN 9614/nginx tcp 0 0.00. ։ 123 0.0.0.0:* 574/ntpd Ակտիվ UNIX տիրույթի վարդակներ (միայն սերվերներ) Proto RefCnt Դրոշներ Type State I-Node PID/Program name Path unix 2 [ ACC ] STREAM LISTENING 4233 826/python /var.ban/run/ sock unix 2 [ ACC ] STREAM LISTENING 8122 2561/mysqld /var/run/mysqld/mysqld.sock unix 2 [ ACC ] STREAM LISTENING 160413 7301/php-fpm.conf /var/run/pm.

Հունվար 2013, կայք

Խնդրում ենք միացնել JavaScript-ը© 2009–2019, կայք - Կայքի նյութերից օգտվելիս խնդրում ենք նշել աղբյուրը:

Բացեք հրամանի տողի պատուհանը (որպես ադմինիստրատոր): «Start\Search» վանդակում մուտքագրեք «cmd», ապա աջ սեղմեք «cmd.exe» և ընտրեք «Run as administrator»:

Մուտքագրեք հետևյալ տեքստը և սեղմեք Enter:

netstat -աբնո

-աՑուցադրում է բոլոր կապերը և լսողական պորտերը:

-բՑուցադրում է գործարկվող ֆայլը, որը ներգրավված է յուրաքանչյուր կապի կամ լսողական պորտի ստեղծման մեջ: Որոշ դեպքերում, հայտնի գործարկվող հոսթն ունի բազմաթիվ անկախ բաղադրիչներ, և այդ դեպքերում բաղադրիչների հաջորդականությունը ներգրավված է կապի կամ լսման պորտ ստեղծելու մեջ: Այս դեպքում գործարկվողի անունը ներքևում է, վերևում՝ նրա կողմից նշված բաղադրիչը և այլն։ մինչև TCP/IP հասնելը: Խնդրում ենք նկատի ունենալ, որ այս տարբերակը կարող է երկար ժամանակ տևել և չի հաջողվի, եթե բավարար թույլտվություն չունեք:

-nՑուցադրում է հասցեները և նավահանգիստների համարները թվային տեսքով:

-օՑուցադրում է յուրաքանչյուր կապի հետ կապված սեփականության գործընթացի ID-ն:

Գտեք այն նավահանգիստը, որը լսում եք «Տեղական հասցե» բաժնում

Նայեք գործընթացի անունը անմիջապես սրա տակ:

ՆՇՈՒՄ. Գործընթացը Task Manager-ում գտնելու համար

Եթե դուք չեք տեսնում PID սյունակը, սեղմեք Դիտել/Ընտրել սյունակները: Ընտրեք PID:

Համոզվեք, որ ընտրված է «Ցուցադրել գործընթացները բոլոր օգտվողներից»:

Նշեք գործընթացի ID-ն (գործընթացի ID) այն նավահանգստի կողքին, որը փնտրում եք:

Բացեք Windows Task Manager-ը:

Գնացեք «Գործընթացներ» ներդիր:

Նայեք PID-ին, որը նշել եք 1-ին քայլում netstat-ը կատարելիս:

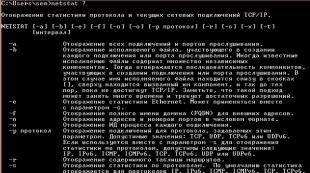

Ողջույն բոլորին, ավելի վաղ ես սկսեցի մի պատմություն համակարգի ադմինիստրատորի ցանցային կոմունալ ծառայությունների մասին «The pathping utility կամ ինչպես ախտորոշել խնդիրը դեպի կայք երթուղու վրա. Ցանցային կոմունալ ծառայություններ մաս 3» հոդվածում, եկեք շարունակենք և նայենք մեկ այլ օգտակար ծրագրին: netstatկամ ինչպես որոշել, թե որ պորտերին է լսում ձեր համակարգիչը: Այս ծրագիրը անփոխարինելի գործիք կլինի ցանկացած համակարգի ինժեների ծրագրային ուղեբեռում, այն կօգնի նրան արագ ախտորոշել իրավիճակը և բացահայտել ծառայությունների և դրանց առկայության հետ կապված մի շարք տարբեր խնդիրներ:

netstat հրամանները

Netstat- Ցուցադրում է ակտիվ TCP կապեր, համակարգչի վրա լսվող նավահանգիստներ, Ethernet վիճակագրություն, IP երթուղղման աղյուսակ, IPv4 վիճակագրություն (IP, ICMP, TCP և UDP արձանագրությունների համար) և IPv6 (IPv6, ICMPv6, TCP IPv6-ի և UDP IPv6 արձանագրությունների համար)

Պատկերացնենք մի իրավիճակ՝ դուք տեղադրել եք, օրինակ, MSM LSI կոմունալը՝ RAID կարգավորիչի պարամետրերը դիտելու համար, գործարկում եք կոմունալը, բայց այն ոչինչ չի գտնում, քանի որ պորտը փակ է և չգիտեք, թե որն է։ , և միշտ չէ, որ հնարավոր է արագ տեղեկատվություն գտնել այս մասին ինտերնետում, դրա համար կարող եք գործարկել netstat-ը և տեսնել, թե որ պորտով է լսում ձեր սերվերը MSM պրոցեսով:

Բացեք Windows հրամանի տողը և մուտքագրեք netstat?. Կհայտնվի օգտակար ծառայության օգնությունը:

C:\Users\sem>netstat ?

Ցուցադրում է արձանագրության վիճակագրությունը և ընթացիկ TCP/IP ցանցային կապերը:

NETSTAT [-a] [-b] [-e] [-f] [-n] [-o] [-p արձանագրություն] [-r] [-s] [-x] [-t]

[ինտերվալ]

- -a Ցուցադրում է բոլոր կապերը և լսողական պորտերը:

- -b Ցուցադրել ստեղծման մեջ ներգրավված գործարկվող ֆայլը

- յուրաքանչյուր միացում կամ լսողական պորտ: Երբեմն հայտնի գործարկվող ֆայլերը պարունակում են բազմաթիվ անկախ բաղադրիչներ: Այնուհետև ցուցադրվում է միացման կամ ունկնդրման պորտ ստեղծելու մեջ ներգրավված բաղադրիչների հաջորդականությունը: Այս դեպքում գործարկվող ֆայլի անունը ներքևում է՝ փակագծերում, վերևում՝ այն բաղադրիչը, որը կոչվում է, և այսպես շարունակ, մինչև TCP/IP-ն հասնի: Խնդրում ենք նկատի ունենալ, որ այս մոտեցումը կարող է ժամանակատար լինել և պահանջում է բավարար թույլտվություններ:

- -e Ցուցադրել Ethernet վիճակագրությունը: Կարող է օգտագործվել -s տարբերակի հետ համատեղ:

- -f Ցուցադրել լիովին որակավորված տիրույթի անունը () արտաքին հասցեների համար:

- -n Ցուցադրել հասցեները և նավահանգիստների համարները թվային ձևաչափով:

- -o Ցուցադրել յուրաքանչյուր կապի գործընթացի ID-ն:

- -p արձանագրություն Ցուցադրել կապերը այս պարամետրով նշված արձանագրության համար: Վավեր արժեքներն են՝ TCP, UDP, TCPv6 կամ UDPv6: Արձանագրությունների վիճակագրությունը ցուցադրելու համար -s տարբերակի հետ միասին վավեր արժեքներն են՝ IP, IPv6, ICMP, ICMPv6, TCP, TCPv6, UDP կամ UDPv6:

- -r Ցուցադրել երթուղու աղյուսակի բովանդակությունը:

- -s Ցուցադրել արձանագրության վիճակագրությունը: Լռելյայնորեն վիճակագրությունը ցուցադրվում է IP, IPv6, ICMP, ICMPv6, TCP, TCPv6, UDP և UDPv6 արձանագրությունների համար: -p տարբերակը թույլ է տալիս նշել ելքի ենթաբազմությունը:

- -t Ցուցադրել ընթացիկ կապի բեռնաթափման կարգավիճակը:

- -x Ցուցադրում է NetworkDirect կապերը, լսողները և ընդհանուր վերջնակետերը:

- -y Ցուցադրել TCP կապի ձևանմուշը բոլոր կապերի համար: Չի կարող օգտագործվել այլ տարբերակների հետ համատեղ: ինտերվալ Ընտրված վիճակագրության կրկնվող ցուցադրում՝ վայրկյաններով նշված միջակայքով նշված ցուցադրությունների միջև դադարով: Վիճակագրության բազմակի ցուցադրումը դադարեցնելու համար սեղմեք CTRL+C: Եթե այս պարամետրը բաց թողնվի, netstat-ը մեկ անգամ կտպագրի ընթացիկ կազմաձևման տեղեկատվությունը:

Դիտարկենք netstat կոմունալ ծրագրի հետաքրքիր բանալիները: Առաջին բանը, որ մենք մտնում ենք

և Ethernet ցանցի փաթեթների վիճակագրությունը կհայտնվի մեր էկրանին:

Եթե ավելացնենք -s անջատիչը, ապա կստանանք արձանագրությունների վիճակագրություն։

Շատ օգտակար է տեսնել այն ամենը, ինչ լսում է ձեր հաղորդավարը, դրա համար գրում ենք

Հրամանի ելքը պարունակում է արձանագրության տեսակը՝ կա՛մ TCP, կա՛մ UDP, տեղական հասցեն լսող պորտով և արտաքին հասցեն պորտով և գործողության կարգավիճակը:

Այս հրամանով տրամադրված տեղեկատվությունը լիովին հասկանալու համար դուք պետք է հասկանաք կապի հաստատման սկզբունքները TCP/IP արձանագրությունում: Ահա TCP/IP կապի հաստատման գործընթացի հիմնական քայլերը.

1. Երբ փորձում է կապ հաստատել, հաճախորդը SYN հաղորդագրություն է ուղարկում սերվերին:

2. Սերվերը պատասխանում է իր SYN հաղորդագրությամբ և հաստատմամբ (ACK):

3. Այնուհետև հաճախորդը ACK հաղորդագրություն է ուղարկում սերվերին՝ ավարտելով կապի ստեղծման գործընթացը:

Անջատման գործընթացը բաղկացած է հետևյալ քայլերից.

1. Հաճախորդն ասում է «Ես ավարտեցի»՝ ուղարկելով FIN հաղորդագրություն սերվերին: Այս փուլում հաճախորդը միայն տվյալներ է ստանում սերվերից, բայց ինքը ոչինչ չի ուղարկում:

2. Այնուհետև սերվերը ուղարկում է ACK հաղորդագրություն և ուղարկում է իր սեփական FIN հաղորդագրությունը հաճախորդին:

3. Այնուհետև հաճախորդը ACK հաղորդագրություն է ուղարկում սերվերին՝ հաստատելով FIN սերվերի հարցումը:

4. Երբ սերվերը ստանում է ACK հաղորդագրություն հաճախորդից, այն փակում է կապը:

Կապի տեղադրման և դադարեցման գործընթացի քայլերը հասկանալը թույլ է տալիս ավելի թափանցիկ մեկնաբանել կապի վիճակները netstat հրամանի ելքում: Ցանկում միացումները կարող են լինել հետևյալ վիճակներով.

- CLOSE_WAIT- ցույց է տալիս կապի փակման պասիվ փուլը, որը սկսվում է այն բանից հետո, երբ սերվերը ստանում է FIN հաղորդագրություն հաճախորդից:

- ՓԱԿ- կապը ընդհատվել և փակվել է սերվերի կողմից:

- ՀԱՍՏԱՏՎԱԾ- հաճախորդը կապ է հաստատել սերվերի հետ՝ ստանալով SYN հաղորդագրություն սերվերից:

- FIN_WAIT_1- հաճախորդը նախաձեռնել է փակել կապը (ուղարկել է FIN հաղորդագրություն):

- FIN_WAIT_2- հաճախորդը ստացել է ACK և FIN հաղորդագրություններ սերվերից:

- LAST_ACK- սերվերը FIN հաղորդագրություն է ուղարկել հաճախորդին:

- ԼՍԵԼ- սերվերը պատրաստ է ընդունել մուտքային կապեր:

- SYN_RECEIVED- սերվերը ստացավ SYN հաղորդագրություն հաճախորդից և ուղարկեց պատասխան:

- TIMED_WAIT- հաճախորդը FIN հաղորդագրություն է ուղարկել սերվերին և սպասում է այս հաղորդագրության պատասխանին:

- YN_SEND- նշված կապը ակտիվ է և բաց:

netstat կոմունալ ծրագիրը կամ ինչպես որոշել, թե որ նավահանգիստներն է լսում ձեր համակարգիչը: Ցանցային կոմունալ ծառայություններ մաս 4-06